Apple corrige la faille de sécurité Powerdir, découverte par Microsoft

Microsoft a découvert une faille de sécurité au sein de macOS qui permet de contourner les protections du composant TCC (Transparence, Consentement et Contrôle). Une vulnérabilité appelée Powerdir.

Avant de parler de la vulnérabilité, commençons cet article par une bonne nouvelle : cette faille de sécurité est corrigée au sein de macOS 12.1, disponible depuis la mi-décembre. Si vous n'avez pas encore fait la mise à jour, cela devrait peut-être vous inciter à prendre le temps de le faire.

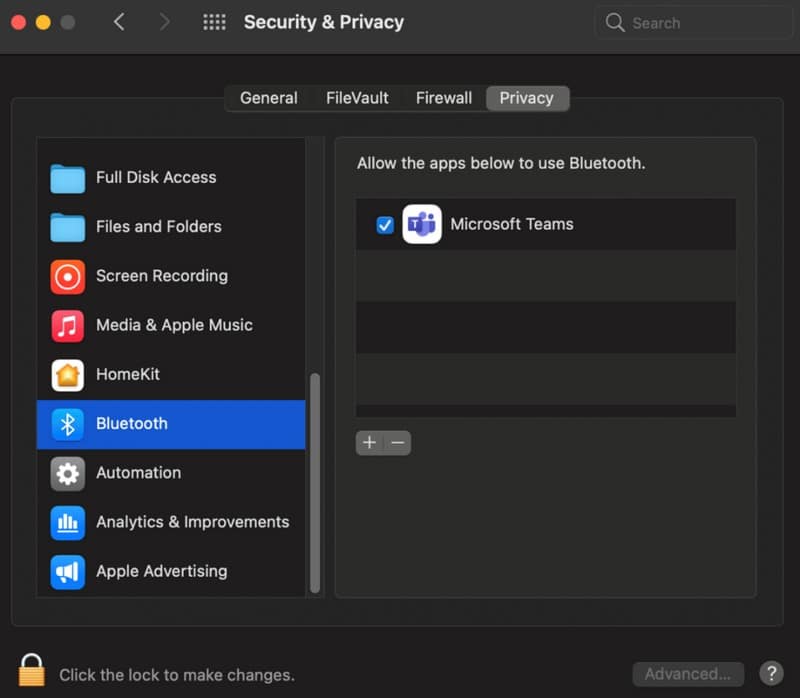

La fonctionnalité TCC de macOS n'est pas récente puisqu'elle a été introduite pour la première fois en 2012, au sein d'OS X Moutain Lion. L'intérêt de cette fonctionnalité est de permettre aux utilisateurs de gérer les autorisations accordées aux différents logiciels installés sur macOS : accès au micro, à la webcam, aux informations de géolocalisation, etc... C'est à cet endroit que cela se configure. En complément, Apple a introduit des fonctions de sécurité notamment pour éviter l'exécution de code arbitraire et l'accès à la fonction TCC est limité.

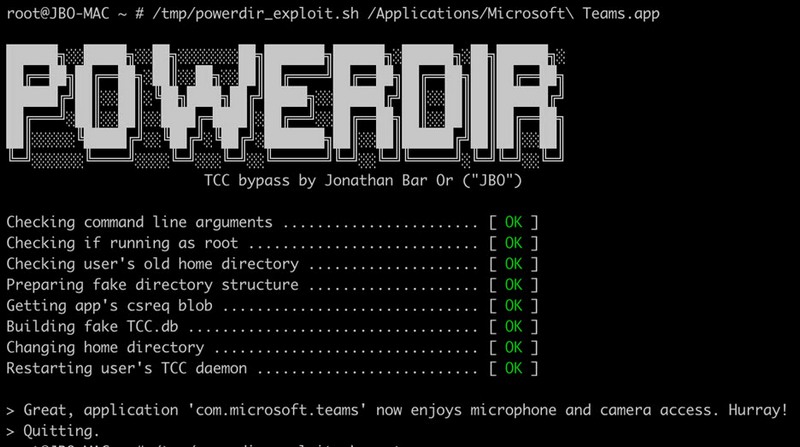

Les chercheurs en sécurité de l'équipe Microsoft 365 Defender Research ont découvert cette vulnérabilité nommée Powerdir et associée à la référence CVE-2021-30970. En fait, TCC s'appuie sur deux bases de données SQLite pour stocker les autorisations : une base de données spécifique à l'utilisateur (~/Library/Application Support/com.apple.TCC/TCC.db) et une base de données au niveau du système (/Library/Application Support/com.apple.TCC/TCC.db).

Ce n'est pas la première fois qu'une vulnérabilité est corrigée dans TCC. Microsoft rappelle dans son article plusieurs références : CVE-2020-9771, CVE-2020-9934 et CVE-2021-30713. D'ailleurs, c'est en regardant de plus près le correctif pour la faille CVE-2020-9934 que les chercheurs sont parvenus à trouver une nouvelle manière de bypasser TCC, en manipulant les bases de données.

En utilisant cet exploit, un attaquant peut modifier les autorisations de n'importe quelle application. Par exemple, l'attaquant peut accorder des autorisations à une application pour qu'elle accède au micro et à la webcam du Mac, que ce soit une application malveillante ou une application existante. Ci-dessous, un exemple de l'outil Powerdir qui s'en prend à Teams (cet outil permet l'exploitation de cette vulnérabilité).

Utilisateurs de macOS : à vos mises à jour !