Android : le trojan ERMAC 2.0 peut voler les identifiants de 467 applications différentes

Le trojan pour Android nommé ERMAC passe en version 2.0, ce qui lui permet de prendre en charge 467 applications au lieu de 378, afin de dérober encore plus d'informations, notamment des identifiants et les données de portefeuilles crypto.

Une fois qu'il est en place sur un appareil Android, le cheval de Troie "ERMAC 2.0" va analyser votre mobile à la recherche d'identifiants et de portefeuilles crypto dans le but de récupérer les informations et de les remonter aux pirates informatiques à l'origine de l'attaque. Une situation qui peut être difficile à gérer lorsque l'on est victime d'un tel logiciel malveillant.

Sur le dark net, ERMAC 2.0 peut être loué sous la forme d'un abonnement facturé 5 000 dollars par mois, soit 2 000 dollars de plus en comparaison de la première version du malware. C'est un signe qu'ERMAC est populaire et qu'il est capable de générer encore plus d'argent qu'avant grâce à la prise en charge d'un plus grand nombre d'applications. Il est susceptible de toucher n'importe quel pays car il prend en charge des institutions bancaires et des services du monde entier.

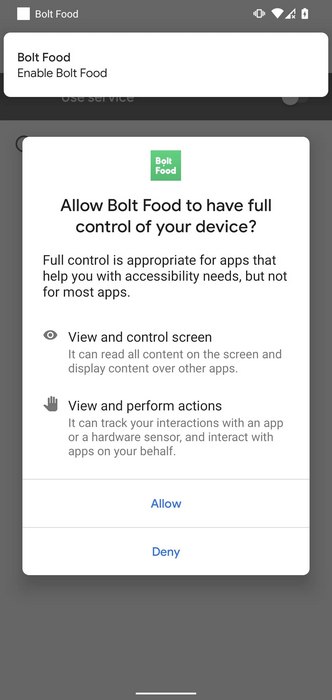

D'après les chercheurs en sécurité de chez ESET, il y a déjà une première campagne en cours basée sur ERMAC 2.0, et elle concerne le marché polonais avec la fausse application Bolt Food. Cette application serait distribuée par l'intermédiaire du site "bolt-food[.]site" qui n'a rien à voir avec le site officiel de ce service de livraison concurrent direct d'Uber Eats et consort, mais qui est une copie destinée à tromper les utilisateurs. La diffusion de ce lien malveillant s'appuie sur des méthodes habituelles telles que les campagnes de phishing, des publications malveillantes sur les réseaux sociaux, etc...

Lorsqu'un utilisateur télécharge l'application et qu'il cherche à l'installer, celle-ci lui demande un contrôle total sur l'appareil (lecture des SMS, accès aux contacts, enregistrement audio, accès en écriture au stockage, création de pop-up, etc...). Grâce à ces autorisations, le trojan peut entrer en action et faire ce qu'il veut sur l'appareil. En fait, il va pouvoir présenter de faux formulaires de connexion dans les différentes applications, en superposition des formulaires officiels, afin de collecter les identifiants de l'utilisateur et de les envoyer au serveur C2 de l'attaquant. Cette possibilité est offerte grâce aux services d'accessibilité d'Android qui sont détournés pour un usage malveillant.

Une nouvelle fois, il est bon de rappeler qu'il ne faut pas télécharger d'applications en dehors des magasins officiels (où il faut rester méfiant également). Sur Android 11 et Android 12, Google a décidé de serrer la vis aux applications qui cherchent à utiliser les services d'accessibilité, ce qui devrait bloquer certaines actions de ce logiciel malveillant.