Android : BrutePrint, une technique d’attaque par brute force sur le lecteur biométrique

Des chercheurs en sécurité ont dévoilé une nouvelle technique d'attaque surnommée BrutePrint dont l'objectif est d'effectuer un brute force sur le lecteur d'empreinte d'un smartphone jusqu'à parvenir à déverrouiller l'appareil. Cette méthode contourne le verrouillage automatique du système après plusieurs tentatives en échec.

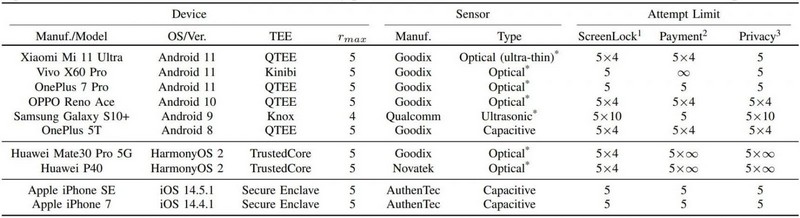

Les chercheurs en sécurité de chez Tencent Labs et de l'Université Zhejiang sont parvenus à contourner les mesures de protection des lecteurs biométriques de plusieurs smartphones populaires, que ce soit des appareils sous Android, HarmonyOS ou iOS. Pour être plus précis, en exploitant ces deux vulnérabilités appelées Cancel-After-Match-Fail (CAMF) et Match-After-Lock (MAL), ils sont parvenus à effectuer un nombre de tentatives illimitées sur Android et HarmonyOS, et 10 tentatives supplémentaires sur iOS.

Pour mener à bien une attaque BrutePrint, l'attaquant doit avoir un accès physique à l'appareil, disposer d'une base de données d'empreintes et d'un peu de matériel pour automatiser l'attaque brute force, soit environ 15 dollars. L'idée est simple : tester les empreintes biométriques les unes après les autres, jusqu'à trouver celle qui permet de déverrouiller l'appareil.

Lorsque l'on cherche à craquer un mot de passe via un brute force, il faut trouver le mot de passe exact, tandis qu'avec des données biométriques, le système acceptera une empreinte à partir du moment où elle est suffisamment proche de celle enregistrée dans l'appareil. De ce fait, le pirate n'a pas besoin de trouver l'empreinte exacte, mais une qui s'en rapproche.

En temps normal, Android bloque l'utilisateur lorsqu'il y a trop de tentatives de déverrouillage en échec dans un court laps de temps. En exploitant la vulnérabilité CAMF évoquée par les chercheurs en sécurité, il devient possible d'empêcher le système de comptabiliser les tentatives échouées, ce qui permet d'en faire un nombre illimité. En plus, la faille MAL permet aux attaquants de déduire les résultats d'authentification même si l'appareil est en "mode verrouillage", ce qui oriente les tests.

Quels sont les appareils vulnérables ?

Pas facile de répondre à cette question, même si cela semble s'appliquer à plusieurs versions d'Android, y compris Android 11 qui est une version relativement récente.

Pour effectuer ces tests, et comme le mentionne le rapport, les chercheurs en sécurité ont utilisé des smartphones populaires, mais d'anciennes générations. En effet, on parle du Samsung Galaxy S10+, du OnePlus 7 Pro, du Xiomi Mi 11 Ultra ou encore de l'Apple iPhone 7. Tous les modèles testés sont vulnérables à au moins une faille de sécurité.

Avec un petit point positif pour les appareils Apple dont le système d'authentification est plus robuste que celui d'Android : sur l'iPhone, ils sont parvenus à utiliser la méthode CAMF, mais pour atteindre 15 tentatives seulement, ce qui n'est pas suffisant pour une attaque brute force.

Côté Android, sur un appareil avec une seule empreinte, il faut compter 2,9 et 13,9 heures pour déverrouiller l'appareil. Lorsque plusieurs empreintes digitales sont enregistrées sur le smartphone, la durée du processus de brute force est comprise entre 0,66 et 2,78 heures.

Cette attaque est difficile à mettre en œuvre dans la pratique, car il faut avoir accès à l'appareil pendant plusieurs heures. Toutefois, c'est une technique qui pourrait être intéressante pour les forces de l'ordre lorsqu'il y a besoin de déverrouiller un appareil dans le cadre d'une enquête.