Active Directory : améliorez la gestion des mots de passe avec Specops Password Policy

Sommaire

I. Présentation

Dans ce tutoriel, nous allons découvrir la solution Specops Password Policy dont l'objectif principal est de permettre la mise en place de politiques de mots de passe (et passphrases) très flexibles au niveau de l'Active Directory.

La solution est également en mesure de vous alerter au sujet des mots de passe compromis et d'accompagner les utilisateurs pour le renouvellement de leur mot de passe. Autrement dit, vous allez pouvoir bloquer en permanence plus de 4 milliards de mots de passe compromis !

La mise en place d'une politique de mots de passe n'est jamais une tâche facile en entreprise. Bien souvent, les utilisateurs sont réticents à la mise en place de cette politique, surtout lorsque l'on impose des contraintes pour la création de ce précieux sésame. Pourtant, c'est indispensable, car depuis des années les mots de passe sont continuellement pris pour cible lorsqu'il s'agit de compromettre le compte d'un utilisateur. Le mot de passe, c'est la clé qui ouvre la porte à une partie du système d'information. Pour lutter contre les attaques de type brute force et password spraying, il n'y a pas de secrets : il faut mettre des mesures de protection en place.

Nativement, l'Active Directory intègre la possibilité de mettre en place une politique de mots de passe pour les comptes des utilisateurs, que l'on pourra associer à une stratégie de verrouillage de compte pour lutter contre les tentatives de connexion infructueuses. Même si l'on peut mettre en place les stratégies de mots de passe affinées, cette solution native ne va pas assez loin en matière de sécurité des mots de passe et dans la gestion du renouvellement de ces mêmes mots de passe.

Quand je dis "cette solution native ne va pas assez loin en matière de sécurité des mots de passe", j'entends par là qu'il n'est pas possible d'interdire les mots de passe trop proches, et qu'il n'est pas possible de vérifier si le mot de passe saisi par l'utilisateur fait déjà l'objet d'une fuite de données (et que, potentiellement, il est déjà présent dans un dictionnaire).

La solution payante Specops Password Policy va permettre d'améliorer la gestion des mots de passe et passphrases en entreprise. Nous pouvons résumer la valeur ajoutée de cette solution en trois points principaux :

- Définir une politique de mots de passe et/ou de passphrases sur mesure pour les utilisateurs (en s'appuyant sur un groupe de sécurité ou en ciblant une unité d'organisation) en appliquant de nombreuses règles.

- Vérifier continuellement si le mot de passe est compromis : si le mot de passe d'un utilisateur est repéré dans une fuite de données ou collecté par un honeypot de Specops Software, l'utilisateur sera invité à changer son mot de passe pour que son compte soit protégé.

- Notifier les utilisateurs par e-mail et/ou SMS : envoyez un message personnalisé à un utilisateur lorsque son mot de passe expire dans X jours, ou que son mot de passe a été trouvé dans une fuite de données

Avant de commencer, vous devez télécharger Specops Password Policy. En utilisant mon lien, vous pouvez obtenir une version d'essai de 30 jours : de quoi prendre le temps de découvrir le logiciel et d'avoir de premiers retours.

II. Installation de Specops Password Policy

L'installation de Specops Password Policy (SPP) s'effectue en plusieurs étapes. Pour cette démonstration, je vais utiliser 3 machines virtuelles pour reproduire l'installation selon les bonnes pratiques de l'éditeur :

- 1 serveur contrôleur de domaine Active Directory - SRV-ADDS-01

- 1 serveur membre Windows Server - SRV-APPLIS

- 1 poste de travail sous Windows 11

En résumé, je vais installer sur le contrôleur de domaine : les outils d'administration de SPP et le composant Sentinel qui doit être installé sur l'ensemble des contrôleurs de domaine. Sur le serveur membre, je vais installer également les outils d'administration de SPP ainsi que le composant Arbiter. Enfin, le poste de travail sous Windows est là pour tester le logiciel en se mettant dans la peau d'un utilisateur.

A. A quoi correspondent les rôles Sentinel et Arbiter ?

Les rôles Sentinel et Arbiter sont propres à Specops Password Policy, donc je vais vous expliquer l'utilité de ces deux composants.

Le rôle Sentinel s'installe sur tous les contrôleurs de domaine et il est là pour s'assurer que les politiques de mots de passe définies dans SPP sont bien respectées. En fait, lorsqu'un utilisateur va modifier son mot de passe, il va l'analyser pour vérifier qu'il respecte bien la politique qui s'applique sur cet utilisateur.

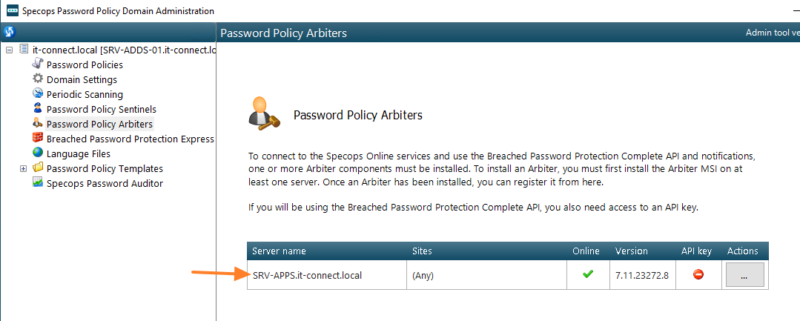

Le rôle Arbiter sert de proxy (ou de passerelle si vous préférez) entre le contrôleur de domaine et les services Cloud de Specops. Il s'installe sur un serveur différent, car on considère que le contrôleur de domaine n'a pas d'accès à Internet. Grâce à une clé d'API, il va communiquer avec le service "Breached Password Protection API" de Specops pour vérifier si le nouveau mot de passe de l'utilisateur est présent dans une fuite de données, auquel cas il sera refusé.

Note : la vérification du mot de passe au travers de "Breached Password Protection API" s'effectue de façon sécurisée. Le mot de passe n'est pas envoyé entièrement pour requêter l'API puisque la requête est effectuée avec les quatre premiers caractères du hash Bcrypt, lui-même généré à partir du mot de passe. Ensuite, l'API retourne les mots de passe correspondants s'il y en a, et c'est au niveau local que la vérification est effectuée.

B. Préparation du contrôleur de domaine

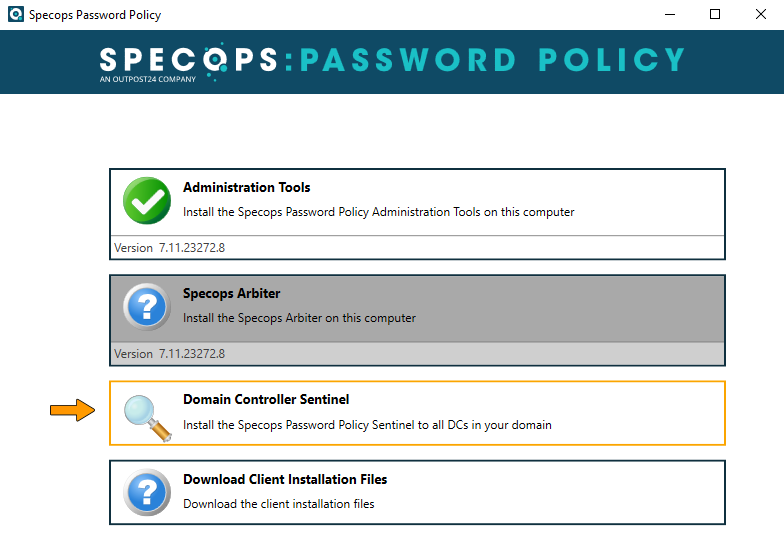

Au premier lancement, l'exécutable décompresse ses données dans le dossier "C:\Temp\SpecopsPasswordPolicy_Setup_7.11.23272.8", ce qui sera utile pour la suite, vous verrez. Il faut commencer par installer la console de gestion du logiciel, par l'intermédiaire du bouton "Administration Tools".

Ensuite, il faut cliquer sur le bouton "Add menu ext." puis sur le bouton "Install" pour installer les différents composants liés à la gestion du logiciel.

Ensuite, revenez au menu principal de l'installeur. Cliquez sur "Domain Controller Sentinel".

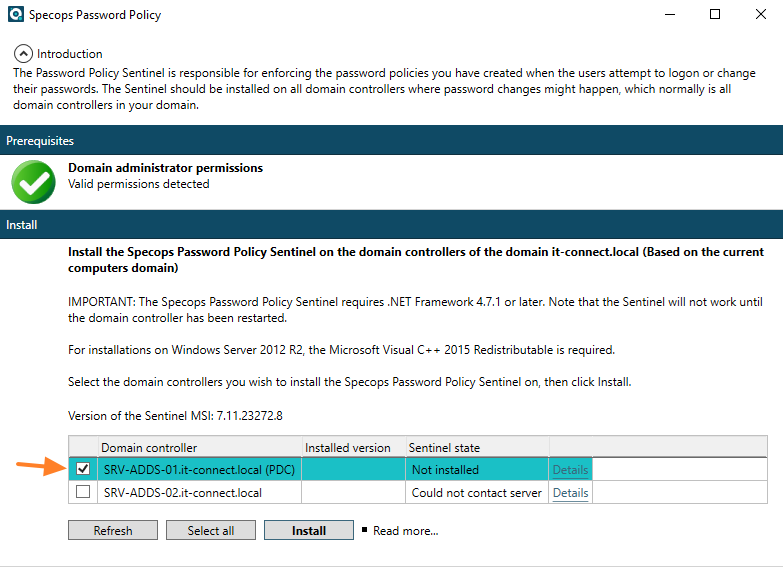

Sélectionnez tous les contrôleurs de domaine de votre infrastructure pour déployer l'agent partout. Pour ma part, il n'y a qu'un seul DC actif. Une fois la sélection effectuée, il faut cliquer sur "Install".

Voilà, nous en avons fini avec le contrôleur de domaine pour le moment.

C. Préparation du serveur membre

À partir du serveur membre, qui s'appelle dans mon cas "SRV-APPLIS", nous devons accéder aux sources d'installation située sur le serveur SRV-ADDS-01. L'alternative consiste à télécharger l'installeur également sur ce serveur.

\\SRV-ADDS-01\c$\Temp\

Ensuite, nous allons exécuter l'assistant d'installation.

Cette fois-ci, nous sélectionnons le rôle "Specops Arbiter". Il est à noter que l'éditeur recommande d'installer au minimum deux serveurs avec le rôle Arbiter pour assurer la redondance. Que vous installiez un seul ou plusieurs serveurs Arbiter, le coût de la licence reste le même.

Cliquez sur le bouton "Install" et suivez l'assistant.

Comme sur l'autre serveur, installez la console en cliquant sur "Administration Tools", puis cliquez directement sur "Install".

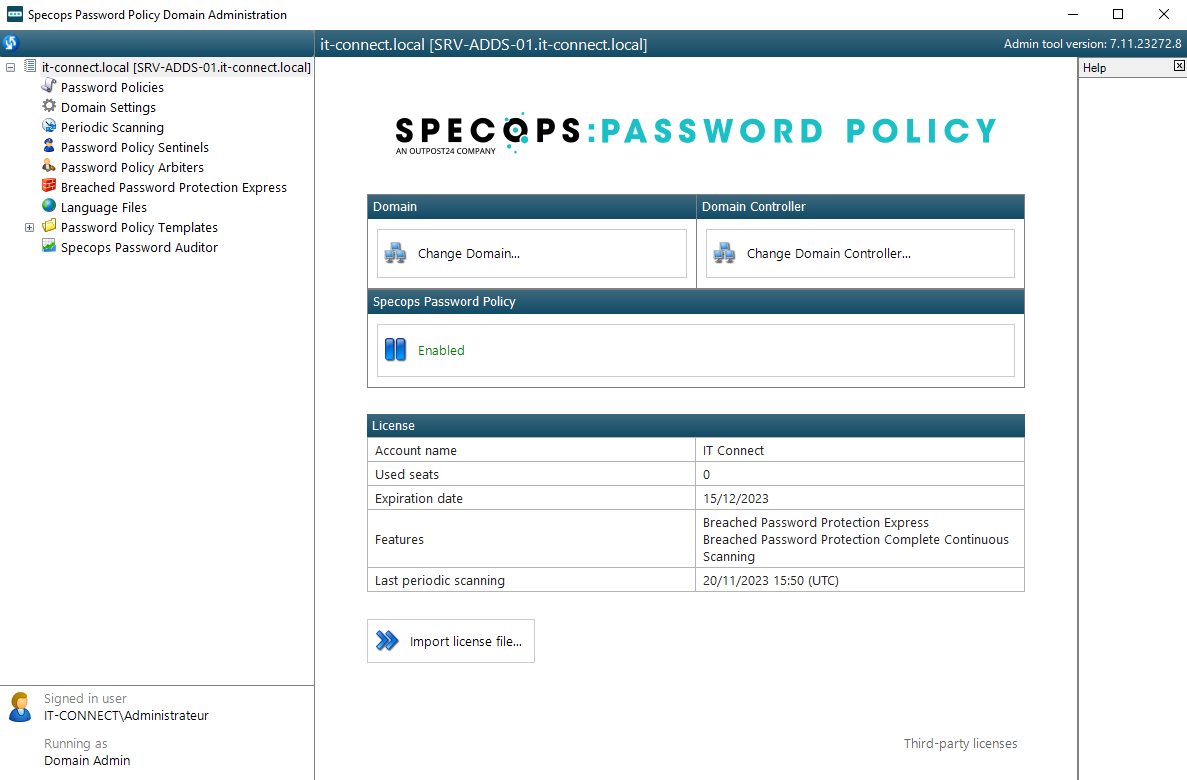

Vous pouvez fermer l'assistant d'installation. Sur votre serveur, vous pouvez ouvrir la console "Specops Password Policy Domain Administration" pour commencer à configurer le logiciel.

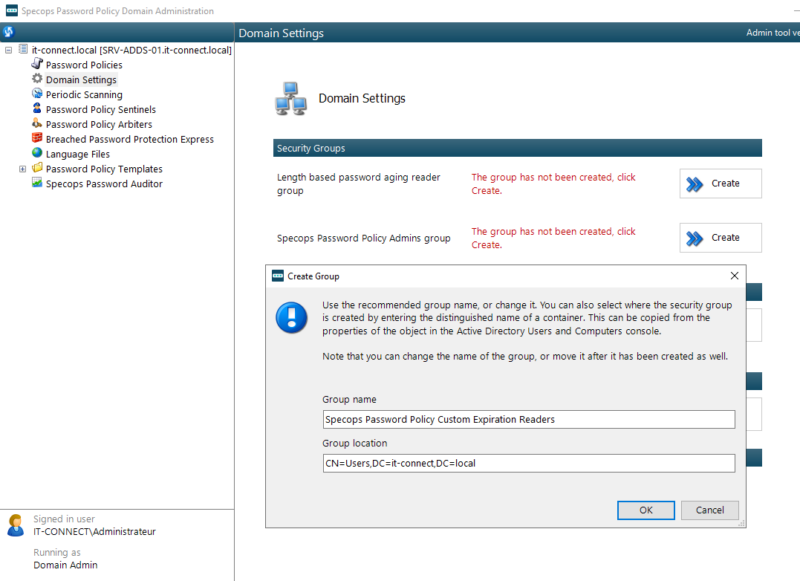

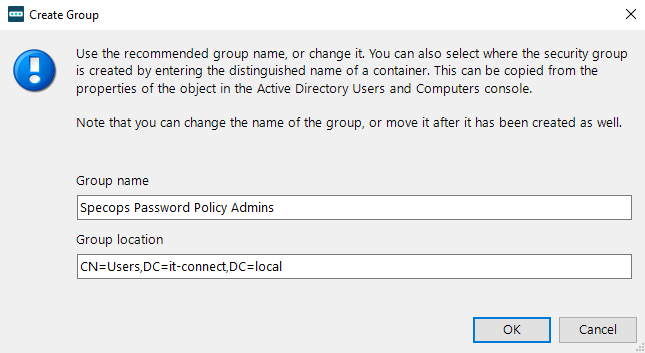

Accédez à l'onglet "Domain Settings" : le message "The group has not been created, click Create" apparaît. En fait, il y a deux groupes de sécurité Active Directory à créer :

- Specops Password Policy Custom Expiration Readers : pour que certains utilisateurs (un technicien, par exemple) puissent lire la date d'expiration des mots de passe de chaque objet utilisateur (autorisation de lecture sur "specops-spp-pwdHistory")

- Specops Password Policy Admins : les membres de ce groupe ont un accès administrateur limité à Specops Password Policy. Les administrateurs du domaine disposent de tous les privilèges d'administration.

Pour créer chaque groupe, cliquez sur le bouton "Create" puis sur "OK".

Pareil pour le deuxième groupe de sécurité à créer :

Ensuite, accédez à l'onglet "Breached Password Protection" afin d'enregistrer notre serveur Arbiter ("Register new Arbiter") auprès de l'API Breached Password Protection. Ce qui est indispensable pour utiliser cette fonctionnalité (que nous découvrirons par la suite). A cet endroit de la console d'administration, il sera également nécessaire d'importer votre clé d'API pour que l'Arbiter puisse se connecter à l'API de Specops.

Voilà, laissez la console de côté un instant, nous allons préparer le poste client. Ce sera fait et nous aurons plus à nous occuper de la partie installation.

D. Préparation du poste client

Sur les postes clients, il est recommandé de déployer un agent Specops. Pourquoi ? Bien que facultatif, cet agent est utile lors de la réinitialisation d'un mot de passe depuis le poste client car il va permettre d'afficher à l'utilisateur les conditions à respecter pour définir son nouveau mot de passe.

Cet agent est disponible au format MSI, ce qui va permettre de le déployer facilement par GPO ou avec un logiciel de déploiement. Il est disponible en version 32 bits et 64 bits. La bonne nouvelle, c'est qu'il s'installe très facilement, sans configuration particulière.

Pour ma part, j'ai procédé à l'installation du package "Specops.Authentication.Client-x64.msi" sur une machine Windows 11. Le client s'installe dans le répertoire "C:\Program Files\Specopssoft\Specops Authentication Client\".

Nous verrons dans la suite de ce tutoriel à quoi ressemble l'intégration au sein du poste client.

III. Création d'une politique de mots de passe renforcée

Il est temps de créer notre première politique de mots de passe renforcée et surtout une politique sur mesure, que l'on va configurer aux petits oignons, comme on dit. Cette politique va pouvoir intégrer des paramètres pour les passphrases également.

A. Créer une nouvelle stratégie

Ouvrez la console d'administration de Specops Password Policy.

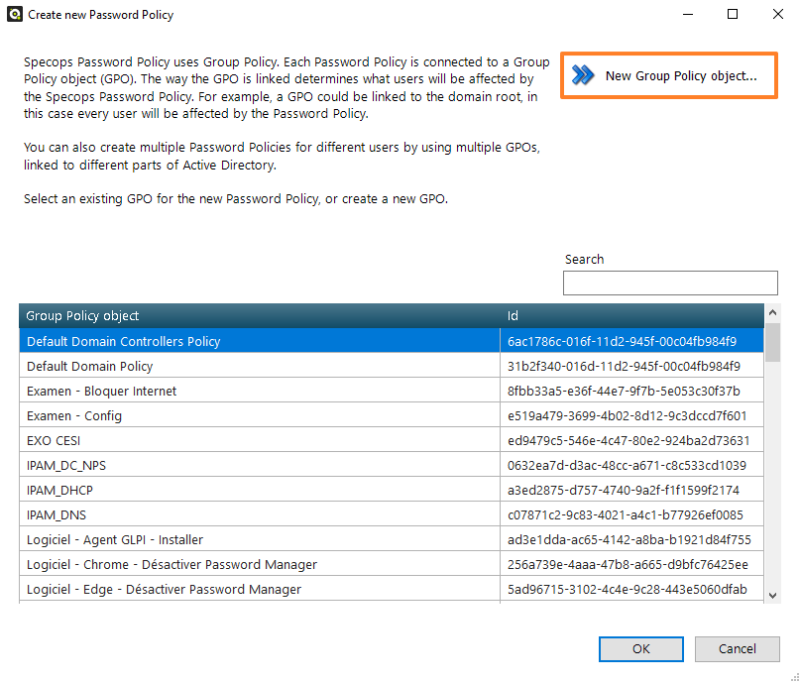

En haut à gauche, cliquez sur "Password policies". Ensuite, le logiciel va lister les politiques de mots de passe actuelles, y compris celle native de l'Active Directory. Pour notre part, nous allons créer une nouvelle politique : cliquez sur "Create new Password Policy".

Note : pour modifier une politique existante et créée avec Specops, il suffit de la sélectionner et de cliquer sur le bouton "Edit Policy".

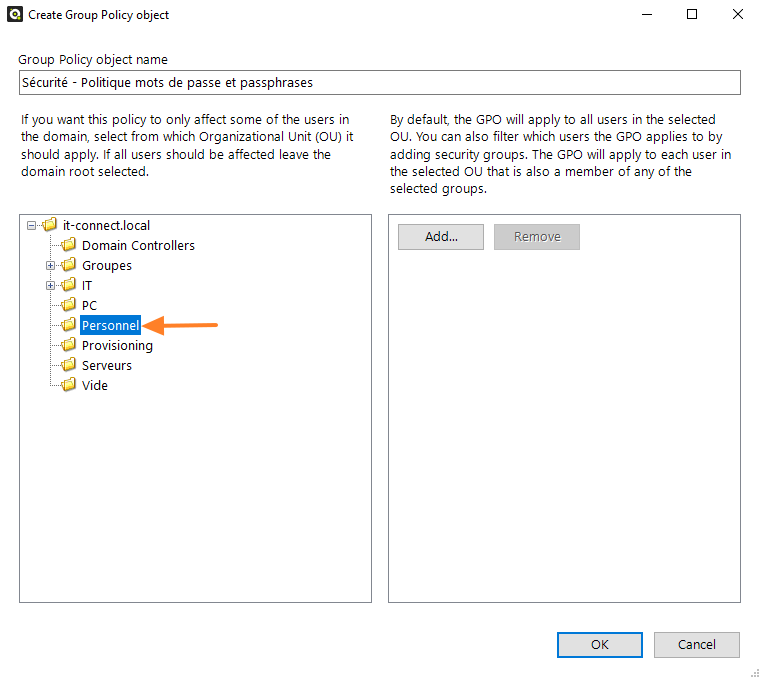

Ensuite, la liste de vos GPOs s'affiche. Cliquez sur "New Group Policy object" pour créer une nouvelle GPO qui va utiliser l'extension Specops. Pour ma part, je nomme cette GPO "Sécurité - Politique mots de passe et passphrases".

Pendant le processus de création de la GPO, il est nécessaire de sélectionner l'OU sur laquelle appliquer la GPO (et donc la politique de mots de passe). Tout en sachant que la politique s'applique sur les utilisateurs. Une alternative consiste à s'appuyer sur un groupe de sécurité pour appliquer les politiques du logiciel Specops, c'est au choix.

Note : la liaison de la GPO liée à Specops sur les OUs peut être effectuée à partir de la console standard de gestion des GPOs.

B. Paramètres généraux et historique des mots de passe

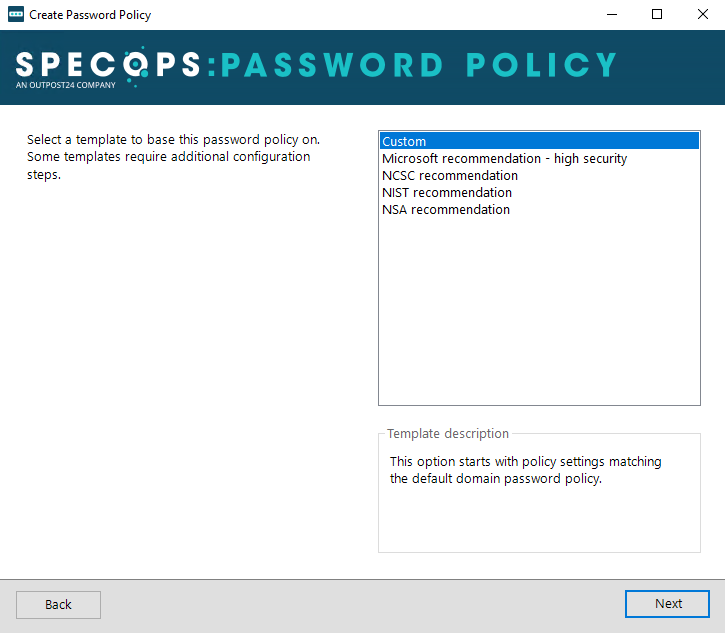

Après avoir créé la stratégie, vous êtes invité à choisir un modèle qui servira de base. De ce fait, vous avez plusieurs choix pour créer votre politique :

- Custom : une politique sur mesure que vous personnalisez entièrement

- Microsoft recommendation : politique de mots de passe basée sur les recommandations de Microsoft

- NCSC recommendation : politique de mots de passe basée sur les recommandations du NCSC (National Cyber Security Centre, équivalent de l'ANSSI au Royaume-Uni

- NIST recommendation : politique de mots de passe basée sur les recommandations du NIST (National Institute of Standards and Technology, États unis)

- NSA recommendation : politique de mots de passe basée sur les recommandations de la NSA (National Security Agency, Etats-Unis)

Pour les entreprises françaises, ce serait intéressant que Specops intègre les recommandations de l'ANSSI ou de la CNIL, ceci permettrait d'avoir une idée précise des recommandations sans devoir se référer aux guides publiés par ces deux entités. Autrement dit, ce serait une manière d'aiguiller les organisations vers les bonnes pratiques.

Toutefois, en choisissant "Custom", nous allons pouvoir configurer la politique comme bon nous semble, ce qui permettra d'appliquer les bonnes pratiques de l'ANSSI ou de la CNIL. Le fait d'utiliser une politique qui suit les recommandations du NIST ou de Microsoft permettrait de partir d'une base, mais vous pouvez ajuster la politique malgré tout.

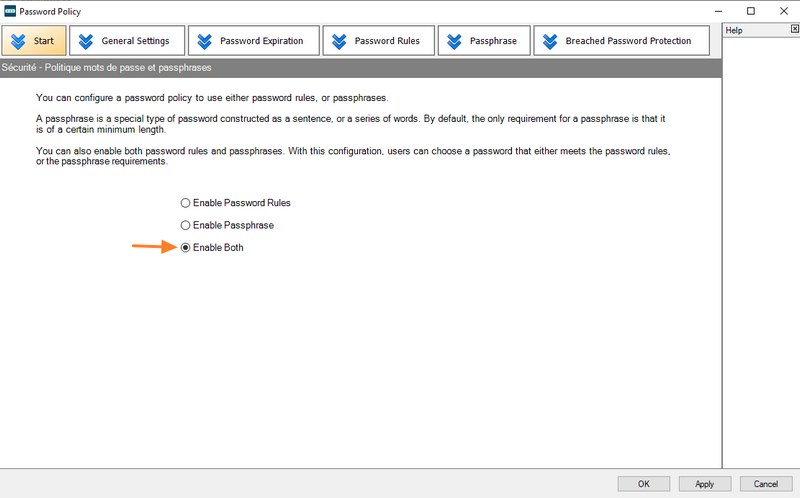

Nous pouvons définir une politique de mots de passe et une politique de passphrase ("phrase secrète"), que l'on peut considérer comme des mots de passe constitués d'une suite de mots et avec une longueur plus importante que les mots de passe standards. Nous pouvons faire choisir les deux, c'est ce que nous allons faire : choisissez "Enable Both".

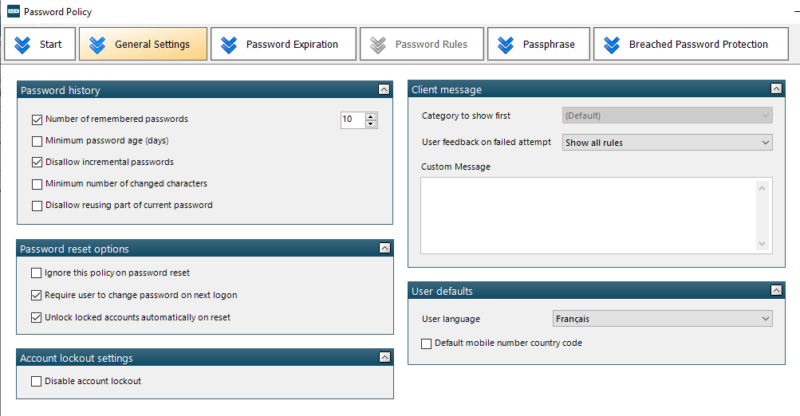

Commençons par le premier onglet "General Settings". Au sein de cet onglet, nous allons retrouver les paramètres globaux, notamment au sujet de l'historique des mots de passe.

Note : si le message "The password policy is incompatible with the built-in domain password policy...." s'affiche si la politique que vous êtes en train de créer "est plus faible" que la politique de mots de passe intégrée à l'Active Directory. Dans ce cas, il faut ajuster la politique existante pour faire disparaître le message.

Pour être plus précis sur la partie historique des mots de passe :

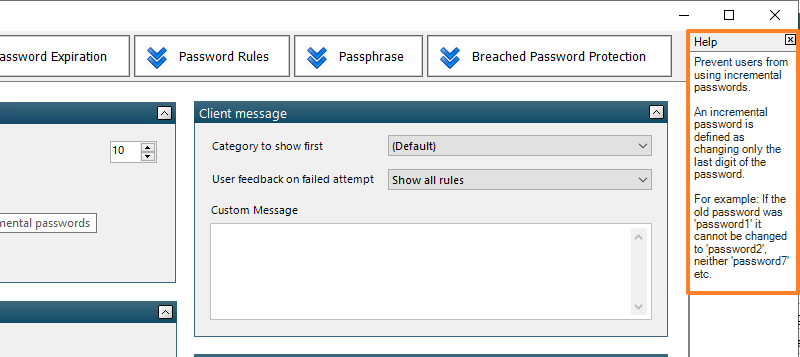

L'option "Disallow incremental passwords" permet de désactiver l'incrémentation des mots de passe. Je m'explique : un utilisateur avec le mot de passe "Bonjour1" ne pourra pas définir "Bonjour2" ni "Bonjour5" comme mot de passe. Quant à l'option "Number of remembered passwords", elle permet d'indiquer le nombre de mots de passe mémorisés et sur lequel se base l'historique de mots de passe de l'utilisateur.

Il est déconseillé d'utiliser les options "Minimum number of changed characters" (Minimum de caractères différents entre l'ancien et le nouveau mot de passe) et "Disallow reusing part of current password" (Désactiver la réutilisation d'une partie du mot de passe actuel), car, bien qu'elle puisse sembler pertinente, elles nécessitent d'activer le chiffrement réversible au sein de l'Active Directory. Pour des raisons évidentes de sécurité, on évitera et on se contentera des comparaisons basées sur les hash.

Ce que j'aime bien au sein de l'interface de SPP, c'est le panneau d'aide sur la droite. En fait, lorsque l'on positionne la souris sur une option, il y a l'aide concernant cette option qui s'affiche sur la droite. C'est très pratique.

C. L'expiration des mots de passe

Passons à l'étape suivante : "Password Expiration". Elle va permettre de configurer la politique d'expiration des mots de passe et de paramétrer les notifications associées.

- Section "Password expiration"

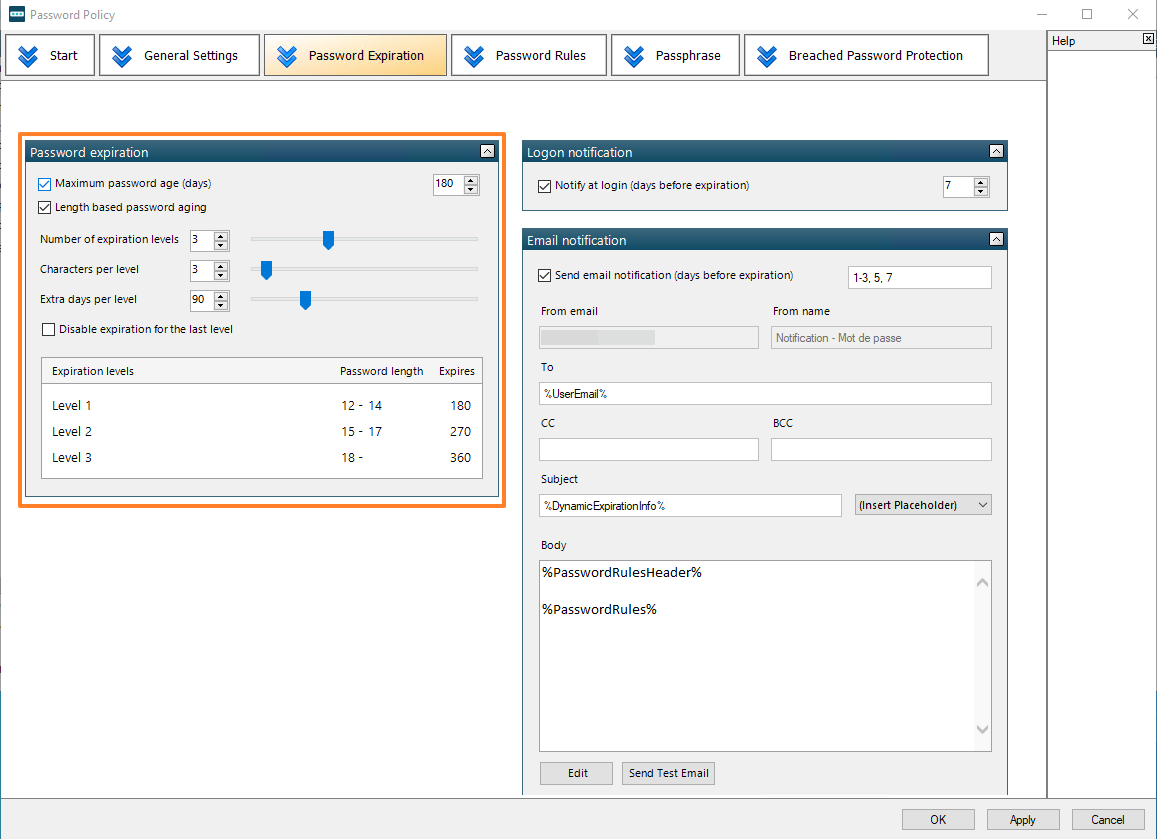

En configurant la politique, on peut adopter la logique suivante : plus le mot de passe est long, plus l'utilisateur peut le conserver longtemps. Tout cela est ajustable et on crée des "niveaux d'expiration". Une bonne manière de motiver les utilisateurs pour qu'ils définissent un mot de passe plus long, car en général ils n'aiment pas changer leur mot de passe. 😉

Dans l'exemple ci-dessous, il y a trois niveaux d'expiration, mais on peut en créer plus que cela. Un utilisateur qui définit un mot de passe compris entre 12 et 13 caractères devra le changer au bout de 180 jours maximum, tandis qu'un utilisateur avec un mot de passe compris entre 14 et 15 caractères devra le changer au bout de 273 jours maximum. Pour un mot de passe de 16 caractères et plus, le mot de passe pourra être conservé pendant 1 an : nous pourrions même désactiver l'expiration des mots de passe pour ce dernier niveau.

- Sections "Logon notification" et "Email notification"

Il est possible de notifier l'utilisateur que son mot de passe arrive à expiration. Il y a deux manières de notifier l'utilisateur : par e-mail et par un message lors de la connexion à sa session (grâce à la présence du client SPP sur la machine),

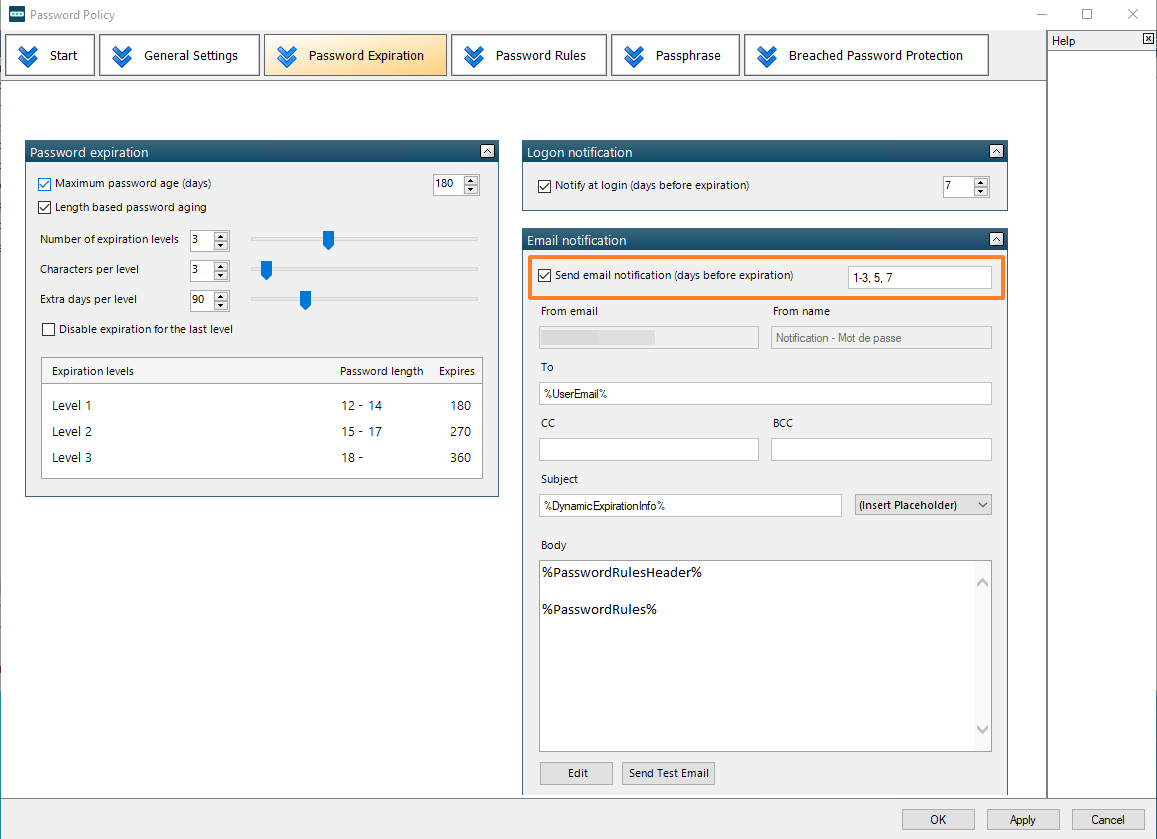

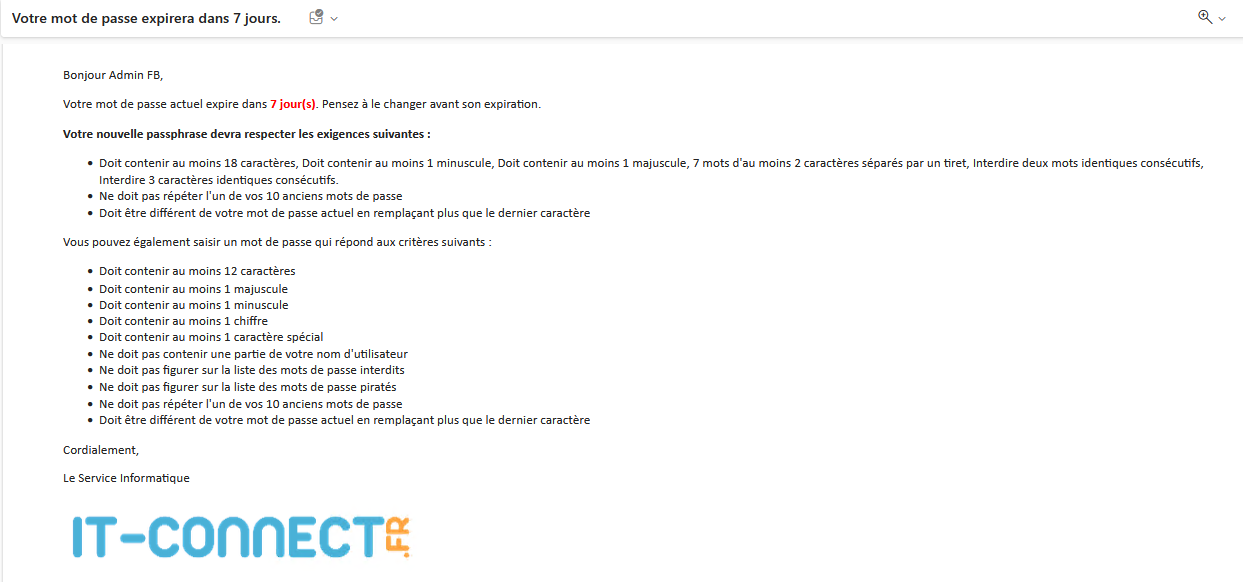

Vous avez la possibilité d'envoyer plusieurs notifications par e-mail grâce à l'option "Send email notification (days before expiration)". Avec l'exemple ci-dessous, l'utilisateur recevra un e-mail : 7 jours, 5 jours, 3 jours, 2 jours et 1 jour avant l'expiration du mot de passe. Autrement dit, nous pouvons notifier l'utilisateur plusieurs fois sans que ce soit forcément tous les jours.

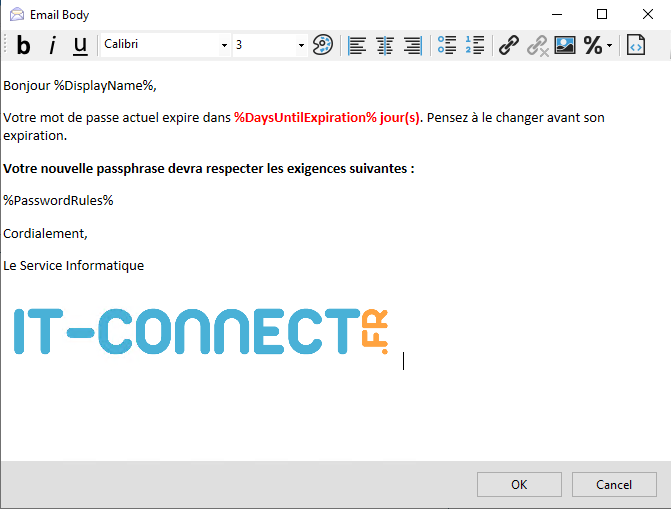

Pour les notifications, l'e-mail est entièrement personnalisable et vous pouvez inclure certaines variables. Ces valeurs dynamiques vont permettre d'intégrer le nom d'utilisateur, le nom d'affichage, l'adresse e-mail ou encore l'adresse e-mail du responsable (si c'est renseigné dans l'AD).

Ensuite, vous pouvez simuler l'envoi d'un e-mail à l'utilisateur de votre choix afin de tester votre modèle. Voici le rendu du modèle présenté ci-dessus :

D. Règles pour les mots de passe

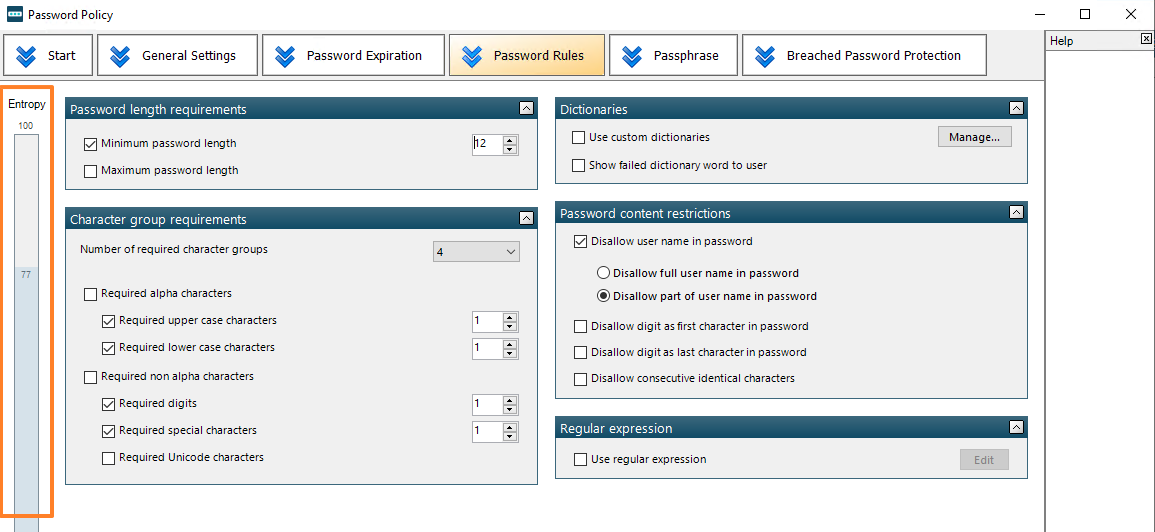

Passons à l'étape "Password Rules". Comme son nom l'indique, cette section va permettre de définir les règles pour les mots de passe, notamment la longueur, les types de caractères, etc.

L'option "Number of required character groups" sert à définir le nombre de types de caractères différents requis pour le mot de passe. Par exemple, si vous définissez "3", vous devez sélectionner au minimum trois types de caractères (la sélection s'effectue en dessous) et pour chaque type, vous pouvez indiquer le nombre minimal. Cela permet d'affiner très précisément.

Vous pouvez appliquer des restrictions au niveau du mot de passe : l'option "Disallow consecutive identical characters" égale à "3" empêche l'utilisation de 3 caractères identiques à la suite. Dans le même esprit, si l'on coche "Disallow full user name in password", l'utilisateur ne pourra pas utiliser son nom d'utilisateur dans le mot de passe.

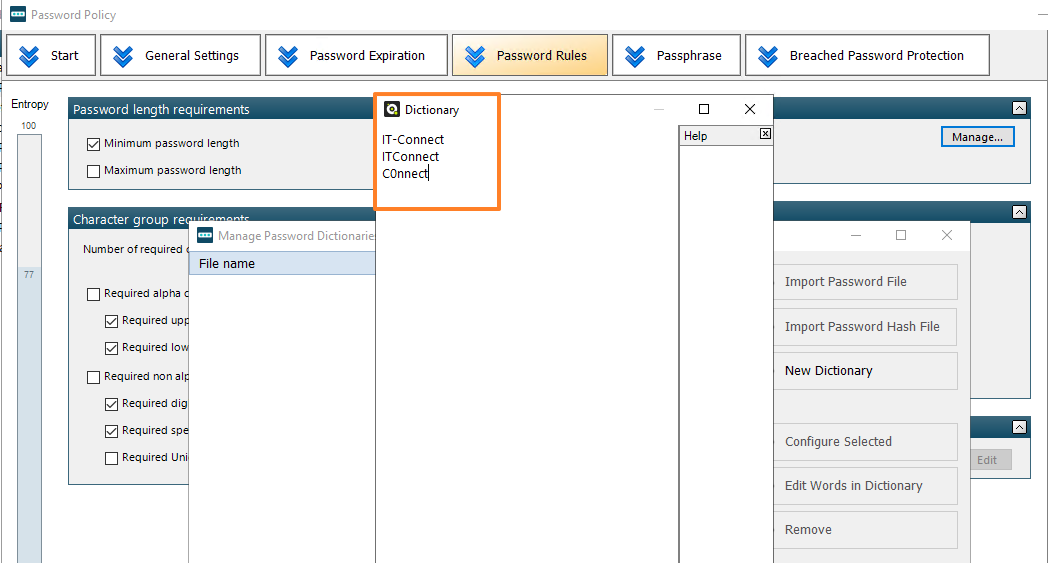

Il est à noter la présence de la section "Use custom dictionaries". En cliquant sur le bouton "Manage", on a la possibilité de créer un nouveau dictionnaire ou d'en importer un existant.

Par exemple, si l'on crée un nouveau dictionnaire soi-même, il faudra saisir les mots à interdire. La chose que l'on peut faire, c'est indiquer le nom de son entreprise pour empêcher que le nom soit utilisé dans les mots de passe. Indispensable selon moi, car c'est très très courant !

En spécifiant "Connect" en référence à "IT-Connect", cela va bloquer "Connect", "CONNECT", mais aussi "connect" et même "C0nnect" (un zéro à la place du "o"). Le logiciel va prendre en charge les variantes pour renforcer l'interdiction.

Si votre entreprise dispose déjà d'un dictionnaire de mots à bloquer, il est possible de l'importer très facilement grâce à l'option "Import Password File".

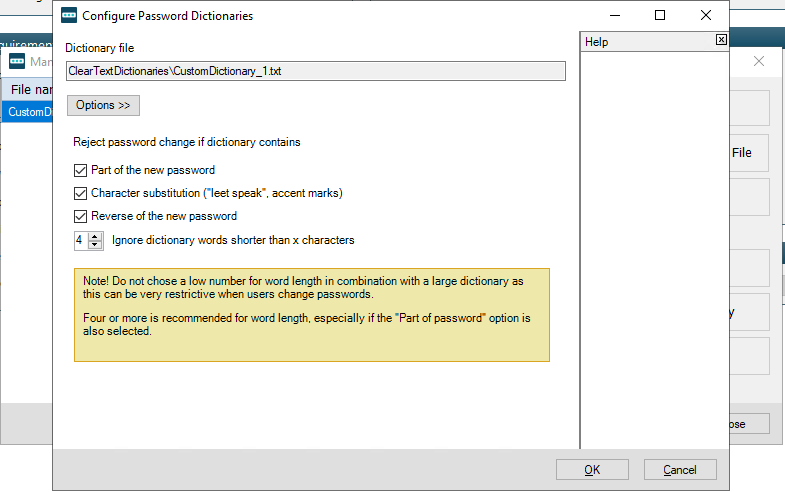

Chaque dictionnaire est configurable, notamment pour bloquer les caractères de substitution lors de l'utilisation d'un mot du dictionnaire. Cela correspond à l'option "Character substitution (leet speak)".

E. Règles pour les passphrases

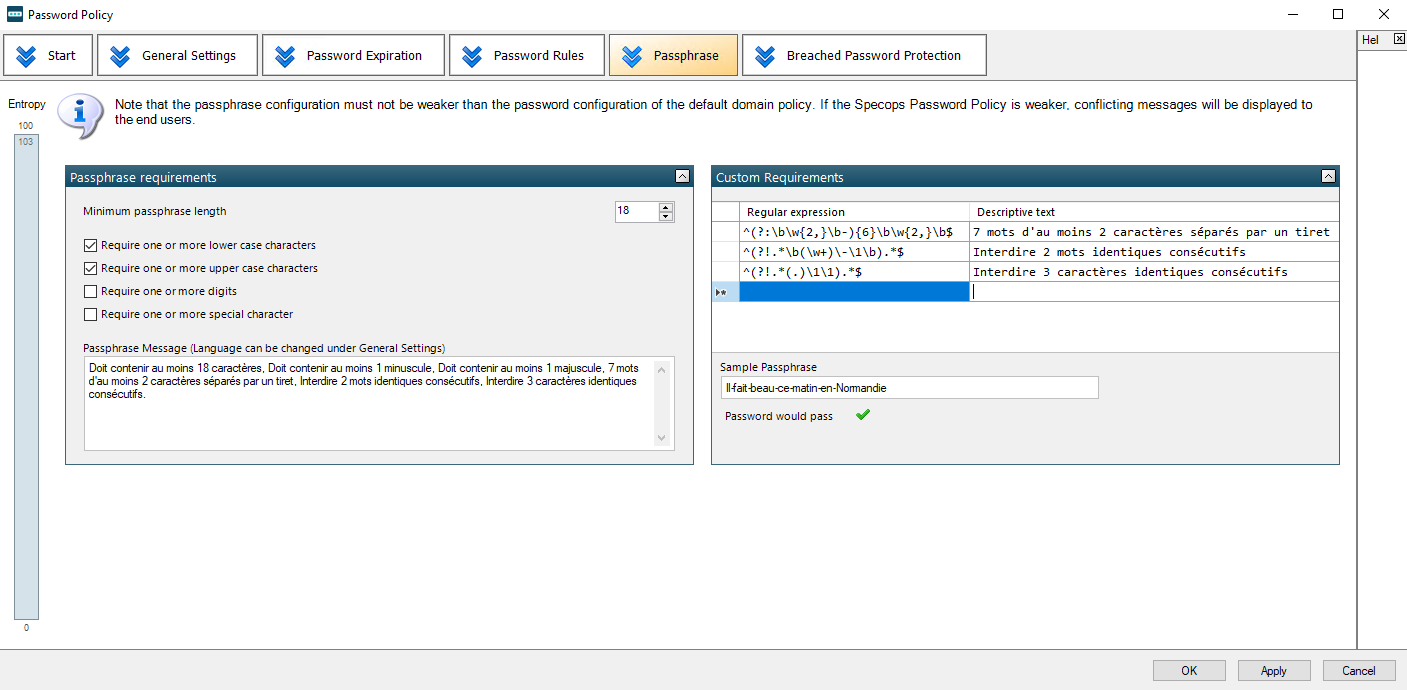

Poursuivons la configuration sur notre lancée : rendez-vous dans l'onglet "Passphrase".

Dans le cas où l'utilisateur souhaite définir un mot de passe constitué de plusieurs mots, on parlera plus de passphrase. C'est une technique très intéressante, car la passphrase sera naturellement plus longue et plus facilement lisible, tout en étant très robuste. La solution de chez Specops permet de définir des règles propres aux passphrases (longueur, types de caractères, format, etc).

Le logiciel va très loin puisque l'on peut créer ses propres règles pour les prérequis, en s'appuyant sur des expressions régulières (RegEx).

Par exemple, si l'on veut imposer une passphrase composée de 7 mots de 2 caractères minimum séparés par un tiret, on utilisera cette RegEx la règle présentée ci-dessous. Ceci permettrait de respecter la directive de la CNIL. Toutefois, ceci pourrait donner lieu à des passphrases génériques telles que "Il-fait-beau-ce-matin-en-Normandie", où il y a un côté prédictible, bien que les possibilités soient infinies...

^(?:\b\w{2,}\b-){6}\b\w{2,}\b$

Nous pourrions plutôt partir sur un autre modèle : 3 mots de 6 caractères minimum, séparés par un tiret (ou un autre caractère spécial, voire même un espace). Ainsi, nous pourrions avoir une passphrase sous la forme "Voiture-Violon-Electricité" qui est facile à lire et robuste !

^\S{6,}\s+\S{6,}\s+\S{6,}$De la même façon, on peut bloquer les mots identiques consécutifs :

^(?!.*\b(\w+)\-\1\b).*$

Ainsi que l'utilisation de caractères consécutifs identiques (à partir de 3 caractères) :

^(?!.*(.)\1\1).*$

Ensuite, on peut tester ses règles, au fur et à mesure, via la zone de saisie "Sample Passphrase". Grâce à nos règles, un utilisateur ne pourra pas utiliser "11-11-22-22-33-33-44" comme passphrase. La passphrase donnée comme exemple précédemment, est bien acceptée.

Nous pouvons voir également qu'avec cette stratégie de passphrase, l'entropie est supérieure à 100 !

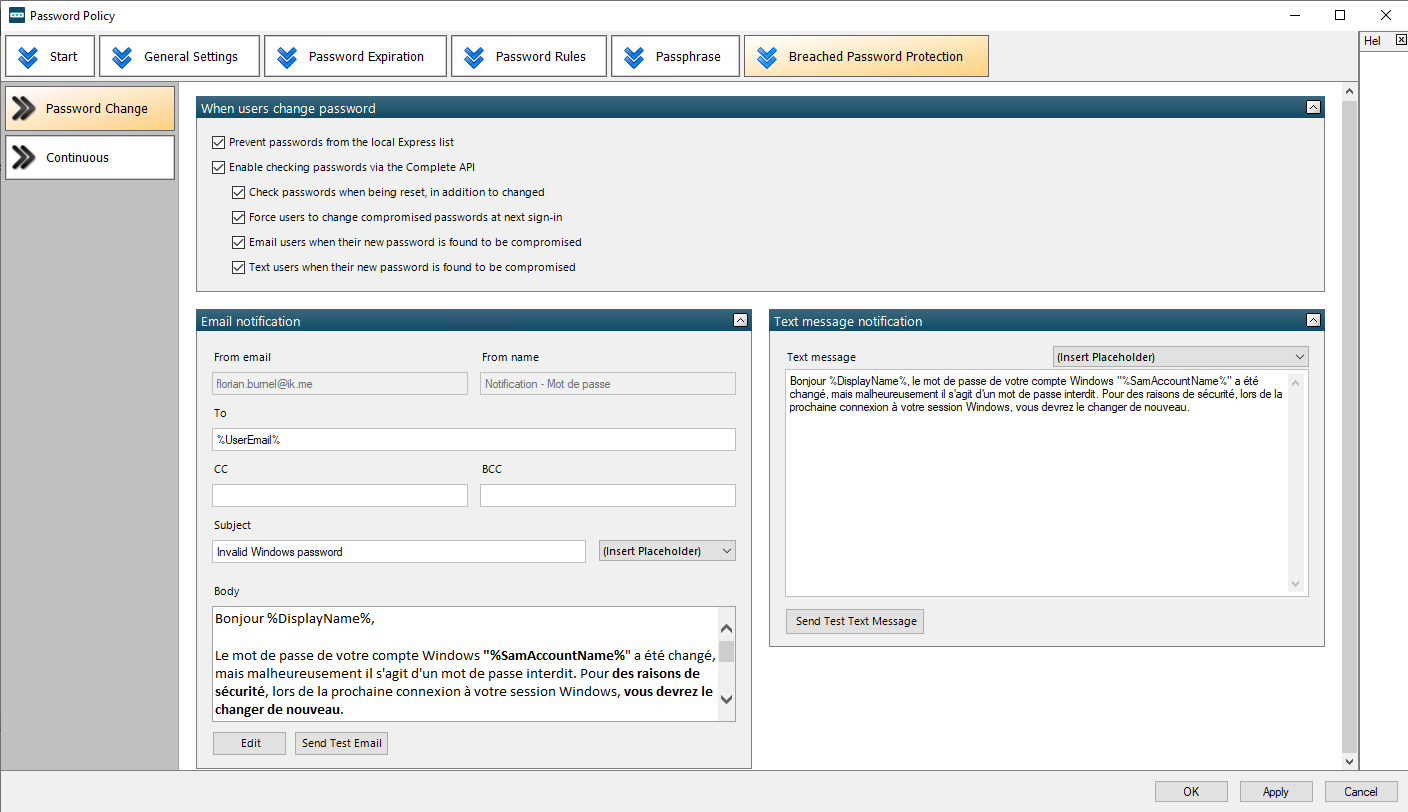

F. La protection contre les mots de passe compromis

Terminons par la configuration de l'onglet "Breached Password Protection". Grâce à cette fonctionnalité, le logiciel SPP va comparer les mots de passe définis par les utilisateurs avec les mots de passe contenus dans les fuites de données connues ou collectées par Specops. On parlera de "leaked password", sans oublier les mots de passe collectés par Specops via les serveurs honeypots.

Il est important de préciser que pour effectuer cette comparaison, le logiciel s'appuie sur le hash des mots de passe, car il ne connaît pas le mot de passe des utilisateurs. Lorsque l'API Cloud est sollicité, il n'y a qu'une toute petite partie du hash qui est envoyée aux serveurs de Specops car la majeure partie du traitement est effectuée en local sur votre serveur.

Cette section se découpe en deux zones :

- Password Change

Lorsqu'un utilisateur change son mot de passe, la solution effectuera une vérification dans la base de hash locale (Express List) qui contient 977 millions de mots de passe. Si le mot de passe est détecté dans cette base, il sera refusé.

Dans un second temps, une vérification sera effectuée via par API dans la base Cloud qui contient plus de 4 milliards de hash et qui est actualisée tous les jours. Ceci est effectué dans un second temps, car la vérification nécessite environ 10 secondes : ceci évite de faire attendre l'utilisateur. Si le mot de passe choisi par l'utilisateur est compromis, il sera invité à le changer lors de la prochaine connexion.

- Continuous

Cette fonctionnalité est très intéressante, car elle permet d'effectuer une analyse en continu de vos mots de passe afin de détecter les mots de passe compromis au jour le jour. En effet, en s'appuyant sur la base Cloud de 4 milliards de mots de passe (mise à jour quotidiennement), ou la base locale si vous préférez (mais beaucoup plus réduite), l'outil va être capable de détecter les mots de passe compromis.

Même si votre utilisateur a un mot de passe robuste, vous n'êtes pas à l'abri que ce mot de passe termine dans une fuite de données. Ceci est d'autant plus vrai si cet utilisateur utilise ce mot de passe à d'autres fins (son compte Instagram, son compte Amazon, etc...). Ce n'est pas rare. Grâce à cette fonctionnalité, vous êtes proactif et pouvez renforcer la sécurité de vos comptes utilisateurs.

- Les notifications par e-mail et par SMS

Si un mot de passe est compromis, vous pouvez avertir l'utilisateur qu'il devra changer son mot de passe lors de la prochaine connexion à son compte Windows. Le service informatique peut également être averti en étant en copie de l'e-mail.

Cette notification pourra être envoyée par e-mail et/ou par SMS (gratuit/inclus). Dans les deux, le texte de la notification sera en français, ou dans la langue de votre choix, puisque vous pouvez personnaliser le message. Précision importante, vous devez correctement renseigner votre Active Directory pour que les notifications fonctionnent : l'e-mail et/ou le numéro de téléphone, selon vos besoins. Specops ira chercher les informations à cet endroit.

Enfin, à partir de l'interface de l'application, vous pouvez effectuer un test de notification e-mail / SMS.

Nous sommes à la fin de l'assistant de création d'une nouvelle stratégie ! Cliquez sur "OK" pour sauvegarder et nous allons tester le bon fonctionnement de notre politique.

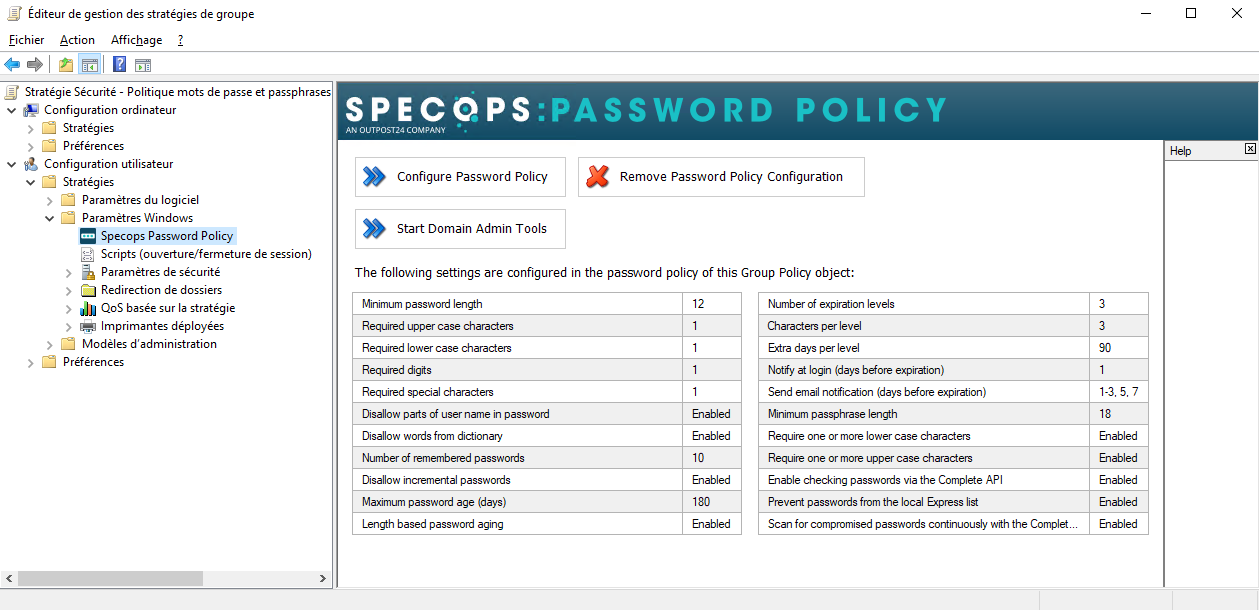

IV. Tester la politique Specops Password Policy

Avant de passer aux tests, je tenais à vous préciser que le contenu de la stratégie SPP est visible également à partir de l'Editeur de gestion des stratégies de groupe. Il suffit de modifier la GPO et d'accéder à l'emplacement suivant : Configuration utilisateur > Stratégies > Paramètres Windows > Specops Password Policy.

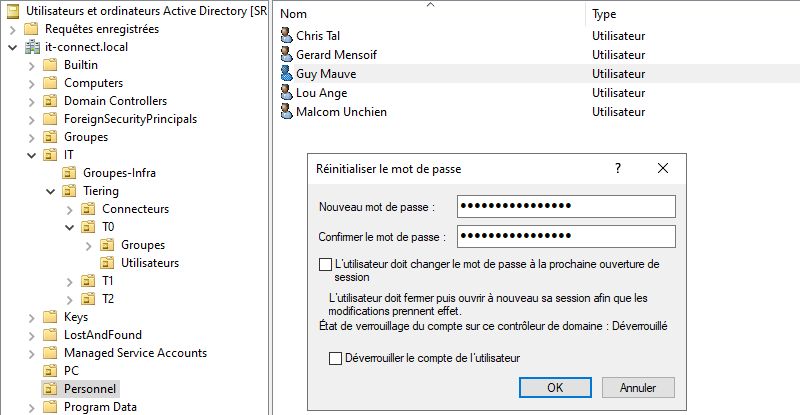

Faisons un test. On va réinitialiser le mot de passe de l'utilisateur "Guy Mauve" à partir du contrôleur de domaine. Bien sûr, la politique Specops que j'ai créée précédemment s'applique sur cet utilisateur. Il suffit de faire un clic droit sur le compte puis de cliquer sur "Réinitialiser le mot de passe". On saisit un mot de passe, par exemple : "HyQ9)b3(%54FCmUB".

À première vue, ce mot de passe est robuste, mais il présente un "défaut" : il est compromis et il se trouve référencé dans la base de Specops.

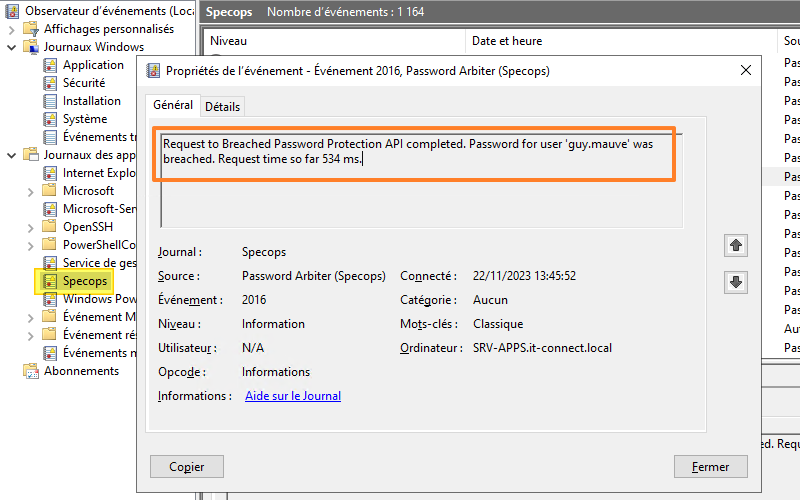

Le mot de passe est accepté, car il respecte la politique et il n'est pas référencé dans la base "Breached Protection" locale. Par contre, une vérification en arrière-plan est effectuée auprès de la base Cloud : Breached Password Protection API. Dans les journaux, nous pouvons voir que le résultat de cette analyse est sans appel : il s'agit d'un mot de passe déjà présent dans une ou plusieurs fuites de données.

Dans la foulée, Specops a modifié le compte de l'utilisateur "Guy Mauve" pour demander à ce que son mot de passe soit changé lors de la prochaine connexion. L'utilisateur a également reçu une notification par e-mail.

Maintenant, je vais basculer sur mon poste client où j'ai déployé le client Specops Password Policy... Je me connecte avec l'utilisateur "guy.mauve"... Et là, Windows m'indique que je dois changer le mot de passe.

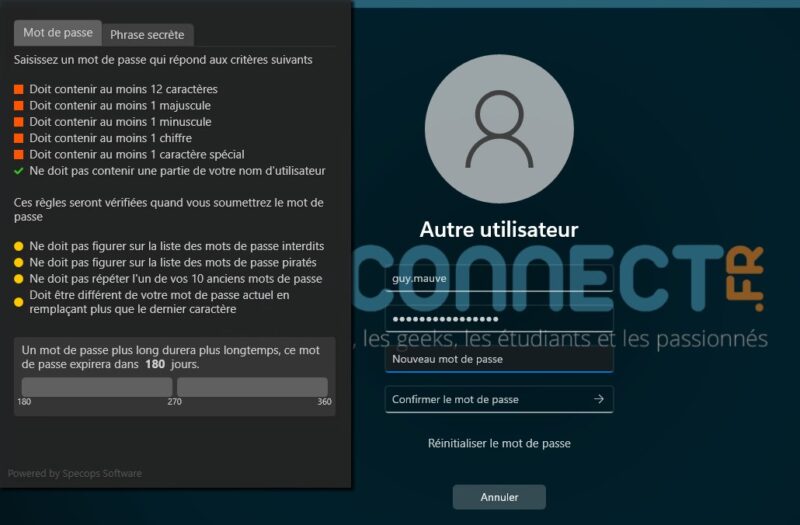

Voici l'écran qui s'affiche :

Un panneau latéral indique quels sont les prérequis à respecter que ce soit pour le mot de passe ou la passphrase (phrase secrète). Lorsque l'utilisateur saisit son mot de passe, les prérequis changent d'état dynamiquement pour que l'utilisateur sache d'où vient le problème si le mot de passe n'est pas accepté.

Note : dans le cas où le client Specops Password Policy n'est pas installé sur le poste client, cela va fonctionner malgré tout. Cependant, le panneau latéral avec les indications ne s'affichera pas.

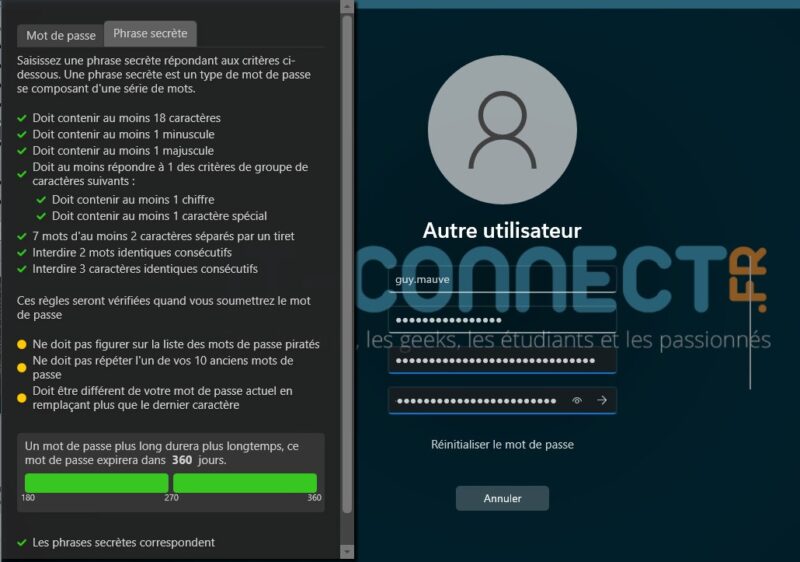

Avec la passphrase définie à l'instant, et suffisamment longue, nous pouvons voir que je vais pouvoir la conserver pendant 360 jours !

Cette démonstration dans la peau d'un utilisateur permet de se rendre compte de l'utilité du client Specops Password Policy sur les postes et de l'intérêt du système de notifications.

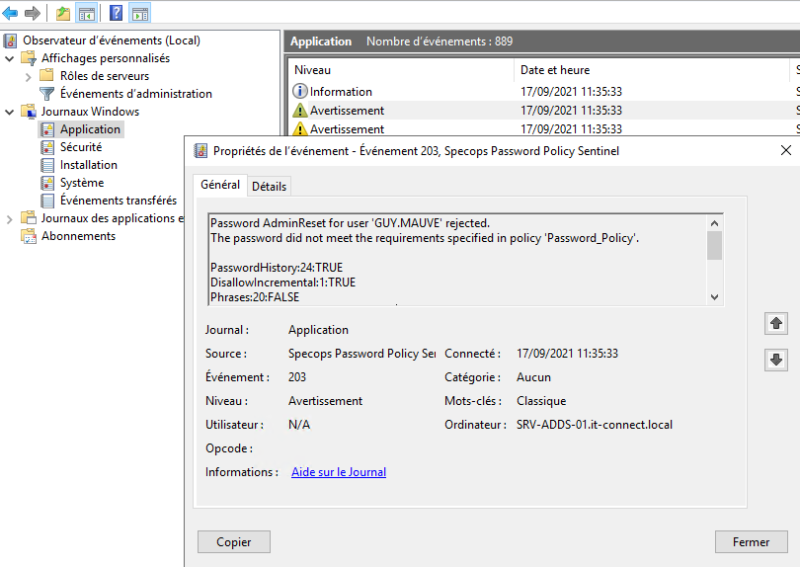

Sachez que si un utilisateur définit un mot de passe qui ne respecte pas les critères de notre politique, ceci générera un événement dans l'Observateur d'événements. Cet échec de réinitialisation de mot de passe a créé un événement : "Password AdminReset for user 'GUY.MAUVE' rejected". Ensuite, on sait que notre mot de passe ne respecte pas les prérequis de la politique "Password_Policy" et en regardant le détail, on peut savoir quels sont les prérequis non respectés.

V. L'analyse continue des mots de passe et passphrases

Chaque jour, Specops Software Policy va "comparer" les mots de passe et passphrases de vos utilisateurs avec ceux contenus dans sa base Cloud, à condition que la fonctionnalité Breached Password Protection API soit activée dans la stratégie.

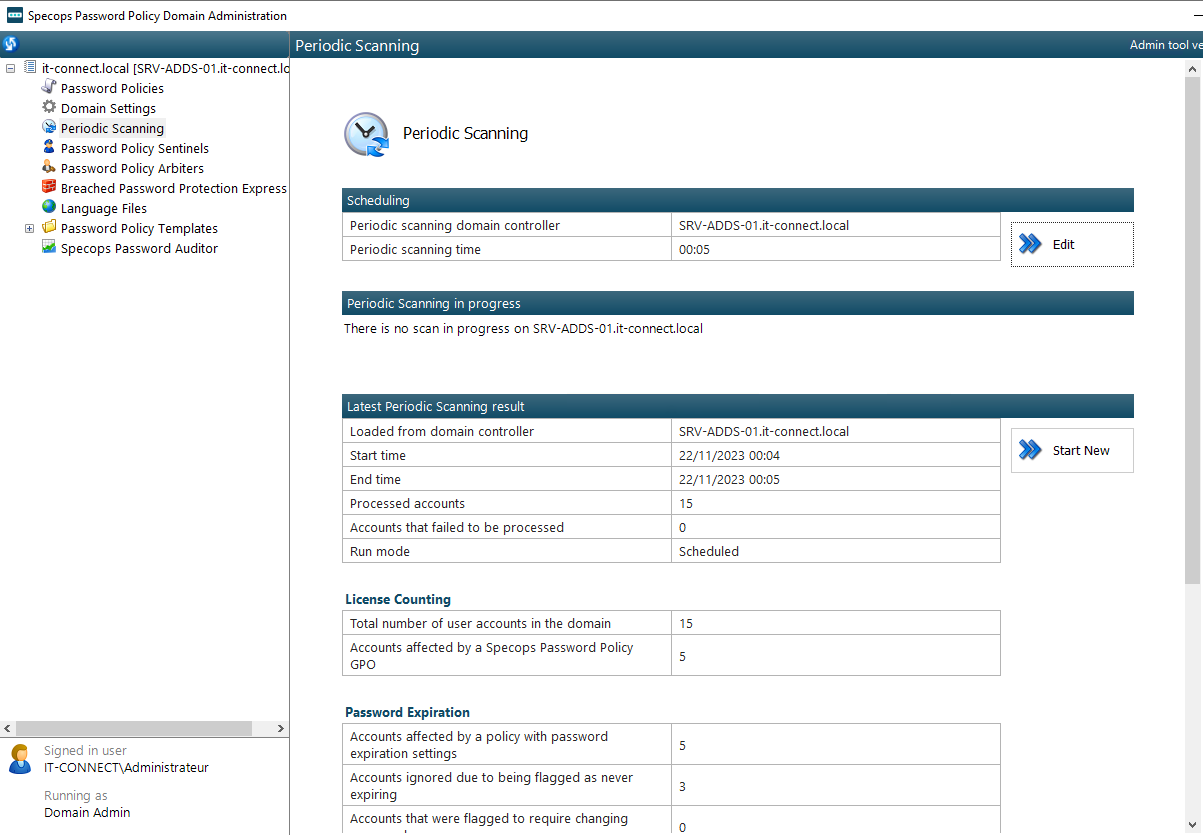

Cette analyse est effectuée une fois par jour, à 00:05 par défaut. Vous pouvez définir un horaire différent ou déclencher une analyse manuellement à partir de la console d'administration de SPP, en cliquant sur "Periodic Scanning" dans le menu.

Pour le moment, il manque une section reporting : vous pouvez savoir combien il y a eu de mots de passe avec le statut "breached" suite à une analyse, mais vous ne pouvez pas savoir quels sont les comptes concernés. Des améliorations sont en cours de développement.

Malgré tout, vous pouvez obtenir l'information grâce aux journaux dans l'Observateur d'événements, mais aussi en indiquant l'adresse e-mail du service informatique en "CC" pour chaque e-mail de notifications.

VI. Conclusion

Cette découverte de Specops Password Policy touche à sa fin ! Il s'agit d'une solution très complète et la fonction de scan continu des mots de passe et passphrases fait toute la différence ! Elle vous permet de vous assurer que les mots de passe respectent votre politique, et qu'en plus, ils ne sont pas déjà référencés au sein de fuite de données et diverses bases de données que l'on peut retrouver sur le Dark Web.

Je vous laisse avec le lien de téléchargement qui vous permettra d'obtenir une version d'essai de 30 jours tout en sachant que le coût de la licence dépend du nombre d'utilisateurs à protéger avec Specops Password Policy :

N'hésitez pas à tester cette solution de votre côté et à poster un commentaire si vous avez des questions.

Cet article contient une communication commerciale.

Hello, merci pour l article. Y a t il un outil équivalent en open source ?

Merci

Merci Florian.

J’ai fait intégrer cette solution dans notre société il y a de cela 2 ans environ suite à un de tes articles d’ailleurs 🙂

Pour une entreprise c’est l’outil idéal. Le support est réactif, la solution perenne, audité régulièrement, etc…

Je vous le recommande.