Les failles dans Ivanti Connect Secure exploitées massivement ! Près de 100 victimes en France !

Les cybercriminels exploitent massivement deux failles de sécurité présentes dans les solutions Ivanti Connect Secure VPN et Policy Secure ! Au niveau mondial, il y aurait déjà plus de 1 700 systèmes compromis, dont près d'une centaine en France !

La semaine dernière, la société Ivanti a mis en ligne un bulletin de sécurité au sujet de deux failles de sécurité zero-day exploitées par les cybercriminels. Ces dernières heures, la société Volexity a mis en ligne un nouvel article pour alerte sur l'exploitation massive de ces vulnérabilités : "L'exploitation de ces vulnérabilités est désormais très répandue. Volexity a pu trouver des preuves de la compromission de plus de 1 700 appareils dans le monde.", peut-on lire dans cet article.

La majorité des secteurs d'activités sont pris pour cible et Volexity précise que "la liste des cibles comprend de nombreuses entreprises Fortune 500 opérant dans divers secteurs d'activité."

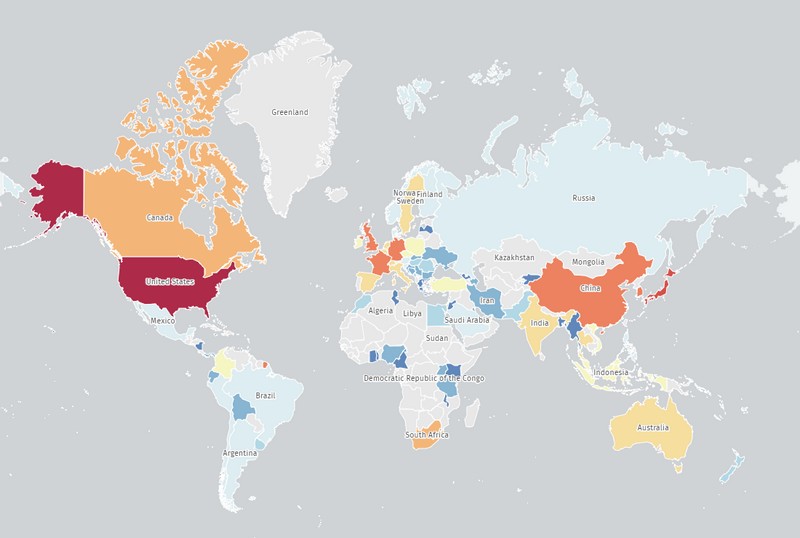

Si l'on se réfère à une excellente carte publiée, une nouvelle fois, par TheShadowServer, nous pouvons constater qu'il y a 289 instances vulnérables identifiées en France. D'après une statistique relayée par le site LeMagIT, il y aurait déjà 82 systèmes Ivanti compromis identifiés à des adresses IP en France et des noms de domaine en .fr. Compte tenu du nombre d'instances vulnérables, le nombre de victimes pourrait augmenter malheureusement....!

Ivanti : CVE-2023-46805 et CVE-2024-21887

Ces vulnérabilités ont été découvertes dans deux produits de chez Ivanti : la passerelle VPN Ivanti Connect Secure (anciennement Pulse Connect Secure) et Policy Secure. Toutes les versions prises en charge sont impactées par ces failles de sécurité, à savoir les versions 9.X et 22.X.

Cette alerte fait référence aux deux vulnérabilités suivantes :

- CVE-2023-46805 correspondante à un bypass de l'authentification

- CVE-2024-21887 correspondante à une injection de commande

Lorsque la vulnérabilité CVE-2024-21887 est exploitée conjointement avec la CVE-2023-46805, l'attaquant peut exécuter du code malveillant sur le système cible sans avoir besoin de s'authentifier. Ainsi, il peut compromettre l'appareil de l'entreprise et s'intéresser ensuite au réseau interne.

Dans un rapport mis en ligne par Volexity le 10 janvier 2024, nous pouvons lire ce qui suit : "Volexity a découvert qu'un attaquant plaçait des webshells sur plusieurs serveurs web internes et externes." - L'attaquant a également mis en place un tunnel inverse à partir de l'instance Ivanti afin de pouvoir accéder à l'infrastructure compromise.

Comment se protéger ?

Dans le bulletin de sécurité d'Ivanti, nous pouvons constater que des correctifs ne sont pas encore disponibles pour toutes les versions ! D'après le tableau publié par l'éditeur, certains correctifs sont prévus pour cette semaine, d'autres pour la semaine prochaine et certains sortiront en février.

Toutefois, Ivanti met à disposition de ses clients un fichier XML qui vise à protéger les clients en attendant la mise à disposition d'un patch de sécurité : "CVE-2023-46805 et CVE-2024-21887 peuvent être atténués en important le fichier mitigation.release.20240107.1.xml via le portail de téléchargement.", peut-on lire.

En complément, vous pouvez consulter le bulletin d'alerte du CERT-FR.