Et vous, comment informez vous vos utilisateurs ?

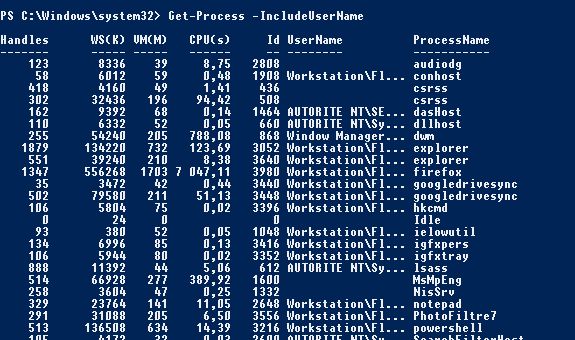

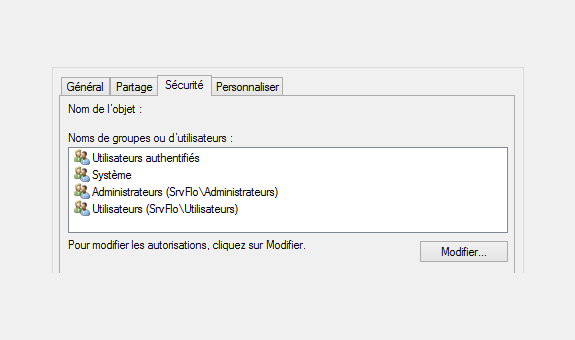

La DSI doit régulièrement informer ses utilisateurs, sur la santé globale du système d’information et sur les maintenances ou arrêts de production programmés… Comment faites-vous pour être sûr de toucher les bonnes personnes, les utilisateurs finaux ? Un mail à « [email protected] » ? Un article dans votre site interne ? Il y a beaucoup mieux à faire… Avec la solution que j’ai dégotée il y a quelques années déjà, imaginez que vous allez pouvoir faire défiler, au bas de l’écran (ou en haut…) de vos utilisateurs un bandeau d’informations à chaque fois que vous en avez besoin… Vous voyez ? Un peu à la mode BFM, Itélé ou CNN… Le tout sans gêner l’utilisateur dans l’organisation de ces fenêtres ou bien sans perturber celui qui passe un Powerpoint (has been) au 1er client de la boîte… Mais ce n’est vraiment là qu’une fonctionnalité de cet outil parmi tant d’autres…et qui permet réellement de s’intégrer, dans un petit système d’informations,

Lire cet article