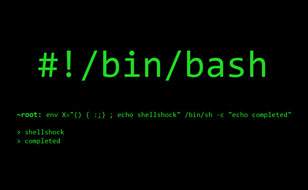

Shellshock : Une vulnérabilité très critique dans Bash !

Une vulnérabilité critique et exploitable a été découverte dans le shell Linux appelé Bash. Stephane Chazelas a diffusé publiquement les détails techniques de cette vulnérabilité qui permet une exécution de code à distance en Bash, et, qui affecterait de nombreuses distributions Linux. Référencée sous CVE-2014-6271, cette vulnérabilité affecte les versions 1.14 à 4.3 de GNU Bash. Les chercheurs en sécurité l’ont nommée « Bash Bug » ou « Shellshock ». Dans la base de données NIST, cette vulnérabilité est notée 10 sur 10… Cette vulnérabilité exploitable à distance serait vieille de 22 ans ! Elle se situe au niveau des variables d’environnement. Il suffit qu’une de vos applications installées sur votre serveur Linux, comme par exemple une interface web HTTP ou une interface CGI appelle le shell Bash, pour qu’un utilisateur puisse insérer des données et donc pirater votre serveur. Si Bash est configuré comme étant le shell par défaut sur votre système, un attaquant peut exécuter un code malicieux sur le serveur grâce

Lire cet article