Active Directory : comment déployer un contrôleur de domaine sur Azure ?

Sommaire

I. Présentation

Dans ce tutoriel, nous allons apprendre à déployer un contrôleur de domaine Active Directory sur le Cloud Azure de Microsoft. Que ce soit pour créer un nouveau domaine Active Directory ou pour ajouter un contrôleur de domaine à un domaine Active Directory existant, il y a un réel intérêt à s'appuyer sur le Cloud Azure pour bénéficier d'un contrôleur de domaine. Notamment, car on peut profiter de la haute disponibilité du Cloud.

Selon les bonnes pratiques, un environnement Active Directory doit être constitué d'au moins 2 contrôleurs de domaine. Si l'on part du principe qu'il y a un contrôleur de domaine sur votre infrastructure locale, il peut s'avérer judicieux de se tourner vers une VM Azure pour le second contrôleur de domaine.

Lors de la création d'une machine virtuelle dans Azure, il y a la possibilité d'attribuer une adresse IP publique à la VM. Je vous déconseille d'activer cette option en production. Pour que le contrôleur de domaine situé sur Azure communique avec vos serveurs on-premise, les éventuels autres contrôleurs de domaine, et vos postes de travail, il convient de monter un VPN site-à-site entre les deux infrastructures (on-premise et Azure).

Pour une utilisation en production, il faudra être vigilant au niveau des coûts, notamment les coûts liés à la machine virtuelle (type de VM, options de redondance, région, type de disques, etc...), mais aussi au tunnel VPN entre les deux infrastructures.

Dans cette démonstration, il n'est pas question du tout d'Azure AD même si l'on s'appuie sur le Cloud Azure. Ici, c'est un serveur sous Windows Server 2022 qui est mis en place, avec le rôle "ADDS", comme on le ferait sur son infrastructure locale.

II. Créer la machine virtuelle Azure

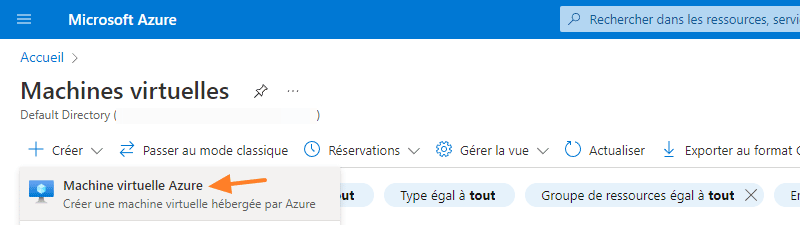

Commençons par créer la machine virtuelle dans Azure, à partir du portail d'administration : Créer > Machine virtuelle Azure.

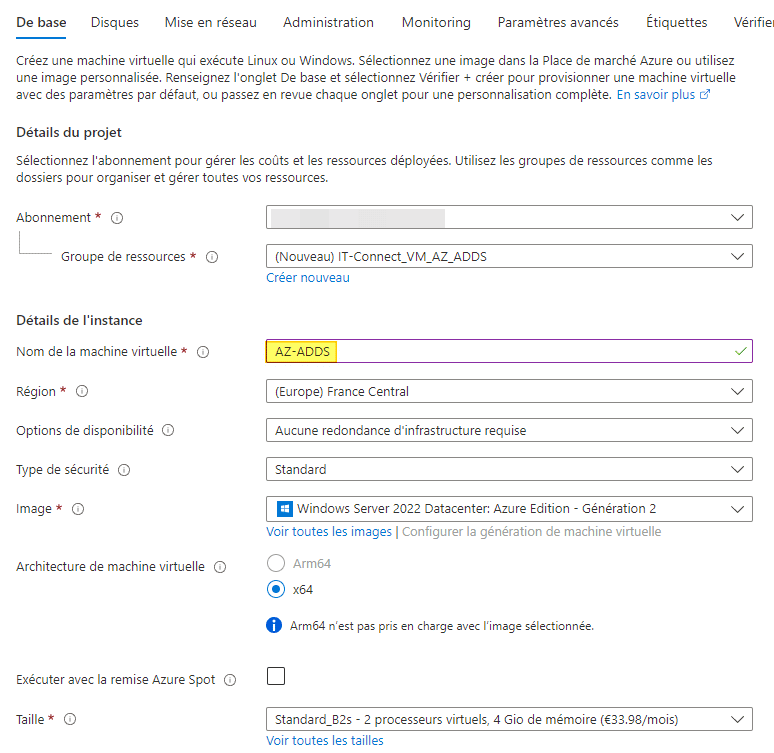

L'assistant de création d'une nouvelle VM va démarrer, avec les différentes étapes habituelles : options de base, disques, réseau, etc... En ce qui concerne, le premier onglet nommé "De base", il y a plusieurs informations basiques à renseigner :

- Abonnement : choix de la souscription Azure

- Groupe de ressources : création d'un groupe de ressources pour cette machine virtuelle (ou utilisation d'un groupe existant)

- Nom de la machine virtuelle : nom du serveur, au niveau du système et dans la console Azure

- Région : région Azure dans laquelle déployer la VM, c'est-à-dire l'emplacement géographique

- Options de disponibilité : redondance de la VM dans d'autres régions Azure afin d'assurer une haute disponibilité en cas de crash du datacenter. Utile pour la production

- Type de sécurité : choisir "Lancer des machines virtuelles approuvées" permet d'activer le vTPM, le Secure Boot et la surveillance de l'intégrité

- Image : le type de système d'exploitation, ici "Windows Server 2022 Datacenter: Azure Edition - Génération 2"

- Architecture : x64 obligatoire pour ce système

- Taille : le type de machines virtuelles, ce qui joue sur la quantité de RAM et de vCPU - La VM "Standard_B2s" est basique, mais suffisante pour ce type d'usage à mon sens.

Ce qui donne :

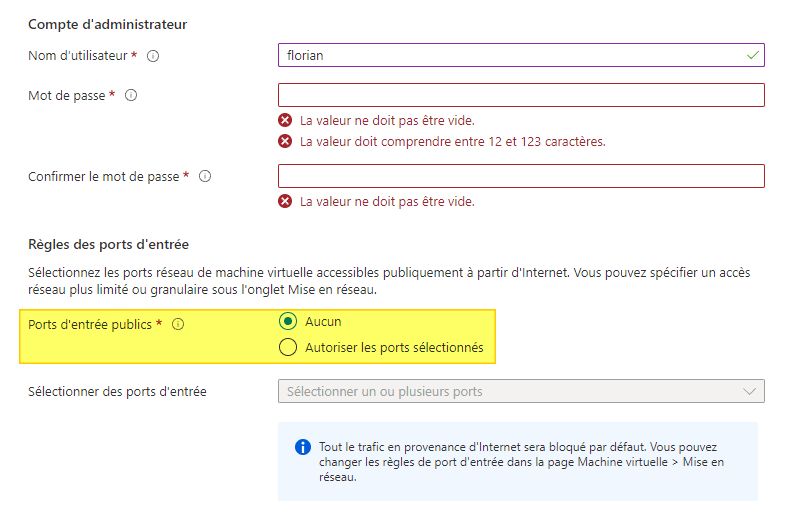

Descendez dans la page... Définissez un nom pour le compte administrateur local du serveur, ainsi que son mot de passe. Ces identifiants devront être utilisés par la suite pour se connecter sur le serveur. On veille à choisir "Aucun" pour "Ports d'entrée publics".

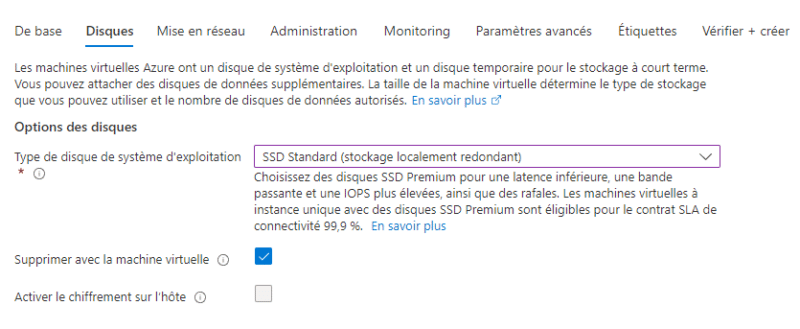

Ensuite, c'est l'étape "Disques" qui s'affiche à l'écran. Le "SSD Standard" est suffisant d'un point de vue des performances, mais Microsoft le recommande surtout pour des tests. Pour la production, c'est le "SSD Premium" qui est recommandé, à minima.

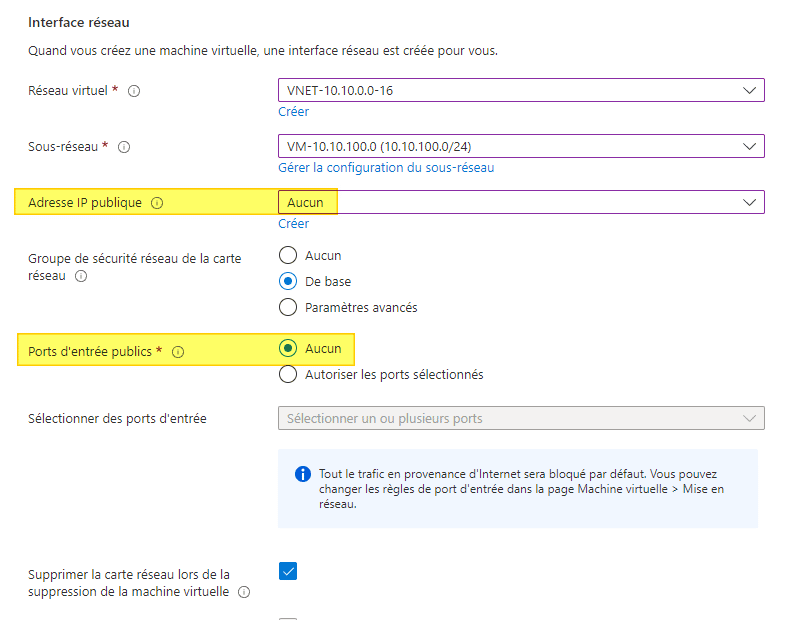

Pour la partie réseau, vous pouvez créer un nouveau réseau virtuel s'il s'agit d'un nouvel environnement. En ce qui me concerne, c'est rattaché sur un réseau virtuel existant "VNET-10.10.0.0-16" dans lequel il y a un sous-réseau. Ici, on joue clairement sur la partie "réseau local" Azure.

En ce qui concerne les options "Adresse IP publique" et "Ports d'entrée publics", je vous recommande de choisir "Aucun" pour ne pas exposer la VM sur Internet. Dans un premier temps, cela peut s'avérer utile, mais veiller à désactiver ces options par la suite. L'objectif étant que le contrôleur de domaine soit joignable à partir du tunnel VPN.

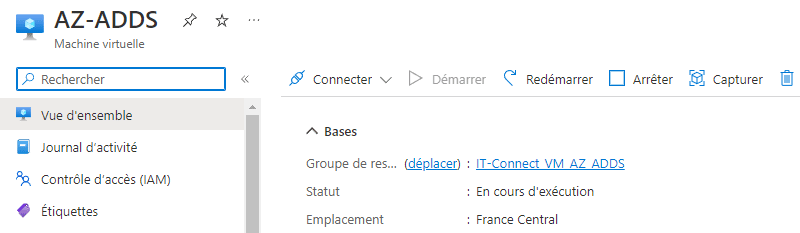

Configurez éventuellement les autres options, sinon vous pouvez poursuivre jusqu'à la fin. Au final, la machine virtuelle "AZ-ADDS" est créée :

III. Définir une adresse IP statique

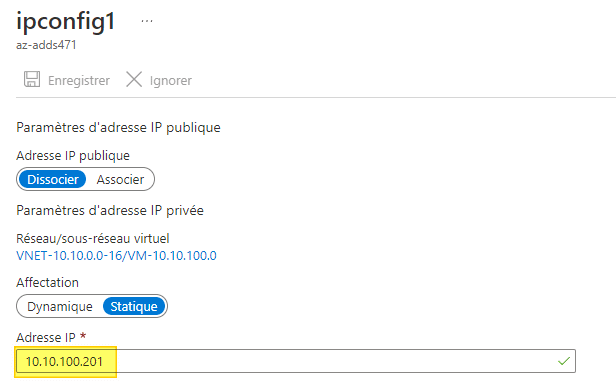

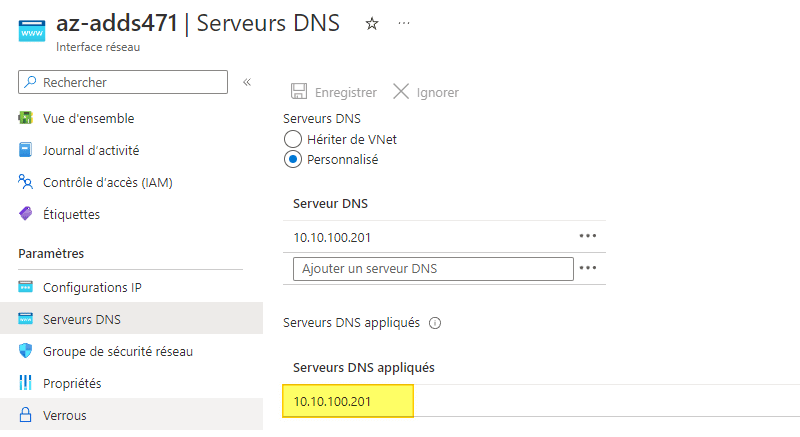

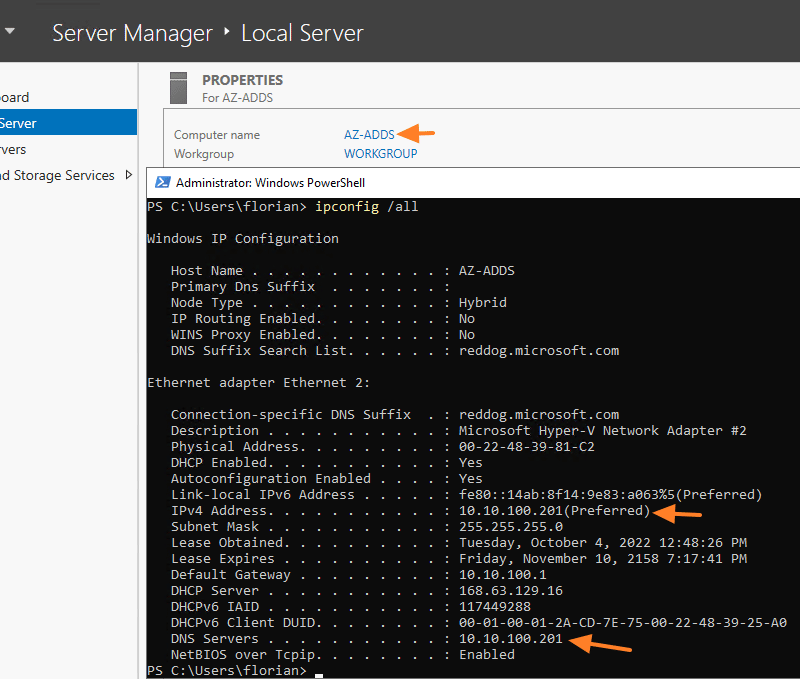

Nous allons attribuer une adresse IP statique à nouvelle machine virtuelle, à partir de l'interface Azure : 10.10.100.201/24. Quant au serveur DNS, ce sera la même valeur : 10.10.100.201/24. J'insiste sur le fait que cette configuration s'effectue dans le portail Azure, et non dans les paramètres du système.

Si besoin, veuillez vous référer à ce tutoriel :

Pour la configuration IP, cela donne :

Et, pour la partie DNS :

Désormais, la machine virtuelle est accessible via cette adresse IP : on peut se connecter en RDP et vérifier son adresse IP.

ipconfig /all

Les informations correspondent bien à la configuration définie dans Azure :

IV. Installer le rôle ADDS

La machine virtuelle "AZ-ADDS" étant prête, nous pouvons déployer le rôle ADDS : Active Directory Domain Services, correspondant aux services d'annuaire Active Directory.

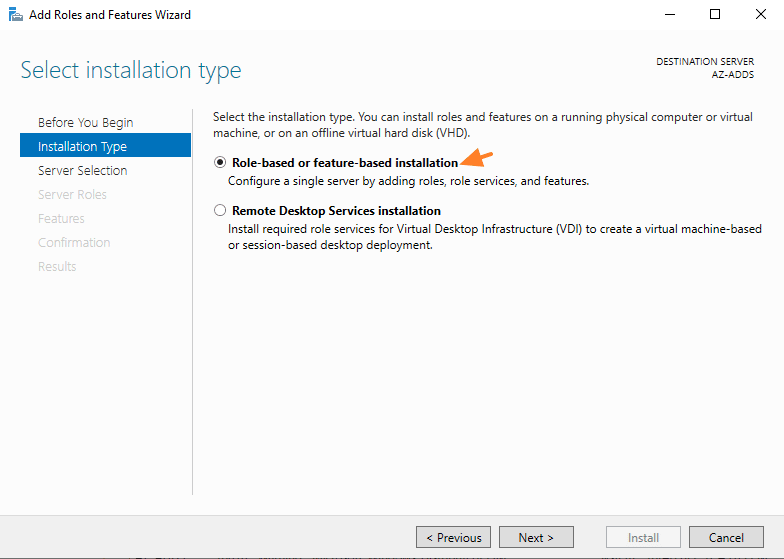

Au sein du "Server Manager", on clique sur "Manage" en haut à droite puis "Add Roles and Feature" pour ajouter le rôle. Un assistant s'exécute... Passez la première étape nommée "Before you begin".

À l'étape suivante, sélectionnez "Role-based or feature-based installation" et poursuivez. Passez l'étape "Select destination server" puisque nous installons sur le serveur local.

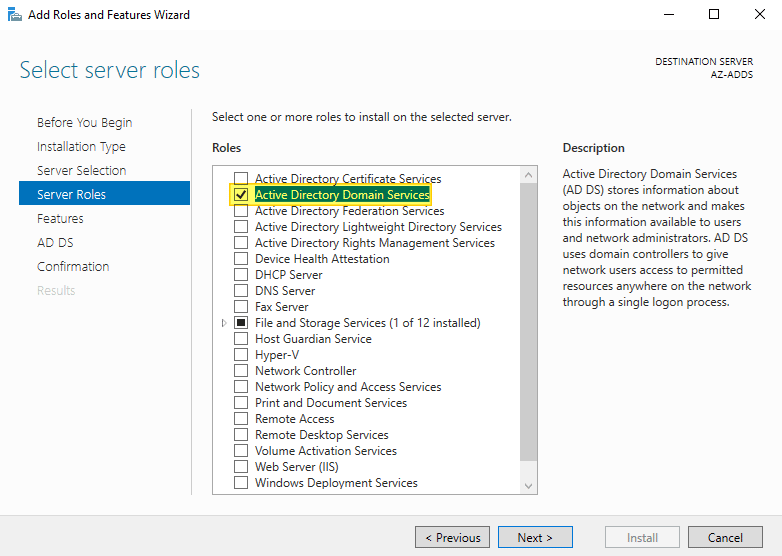

Sélectionnez le rôle "Active Directory Domain Services" et validez avec "Add Features" quand la seconde fenêtre va apparaître, au moment où vous cochez la case pour sélectionner ce rôle. Ceci va permettre de bénéficier des différents outils d'administration.

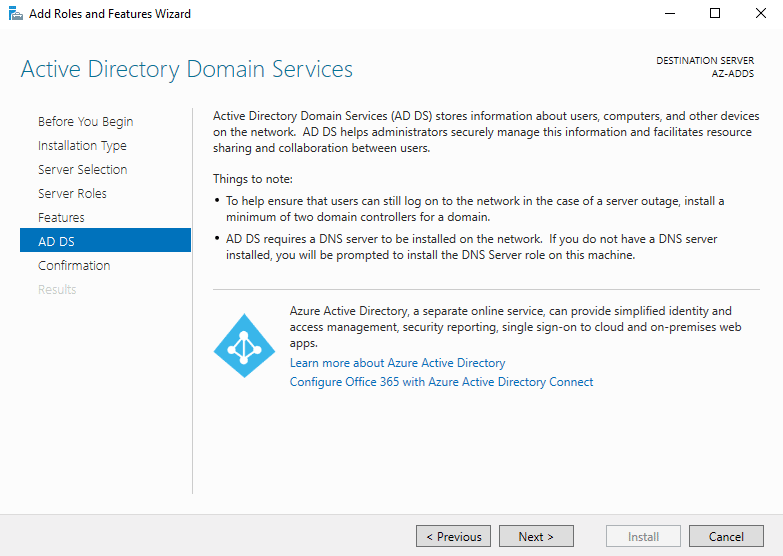

Passez l'étape "Features", puis une fois à l'étape "Active Directory Domain Services", cliquez une nouvelle fois sur "Next".

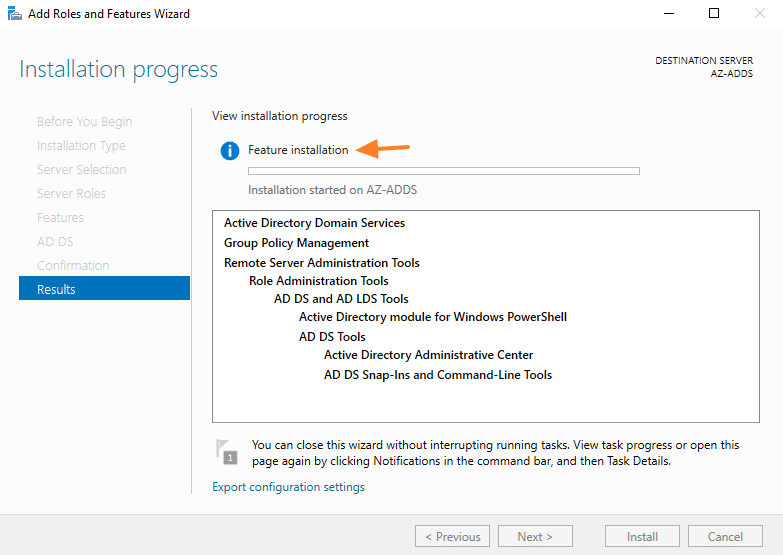

L'installation est en cours de progression ! Patientez un instant.

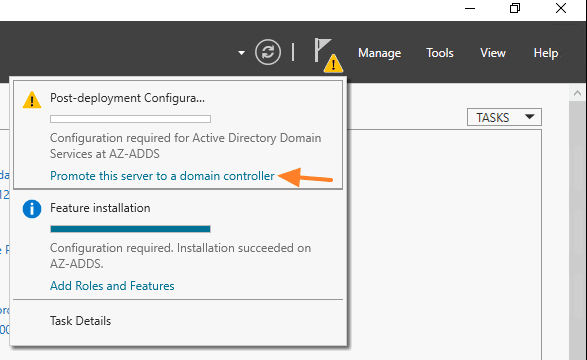

Quand ce sera terminé, un avertissement s'affiche en haut à droite du gestionnaire de serveur. Cliquez dessus puis sur le bouton "Promote this server to a domain controller".

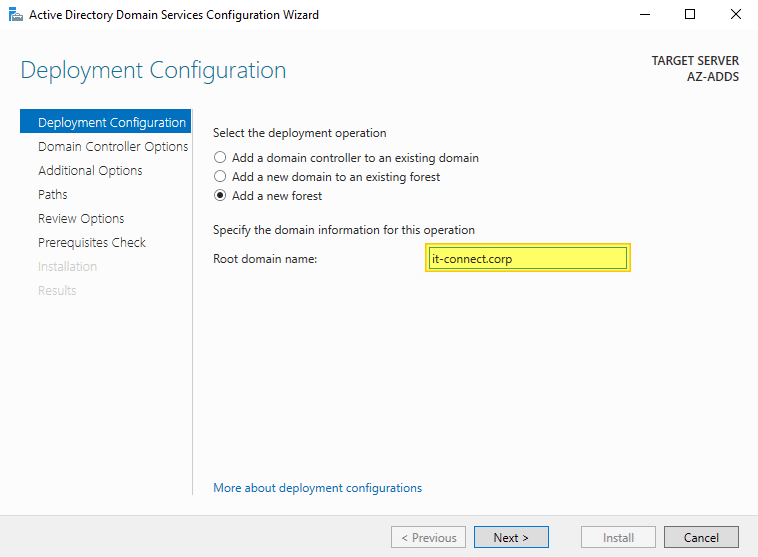

Un assistant va s'exécuter afin de nous permettre de créer notre domaine Active Directory. Sélectionnez "Add a new forest", car il s'agit d'un nouvel environnement. Dans le cas où vous souhaitez ajouter ce contrôleur de domaine à un domaine existant, choisissez "Add a domain controller to an existing domain".

Donnez un nom à ce domaine, par exemple "it-connect.corp" ou en utilisant un sous-domaine de votre domaine public, par exemple "corp.it-connect.fr". Poursuivez.

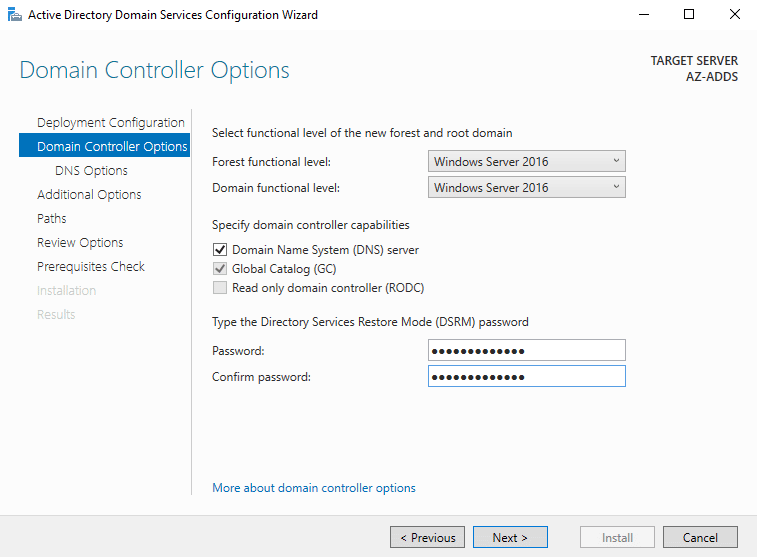

À l'étape suivante, conservez les options par défaut, car nous devons attribuer à ce serveur le rôle de "Serveur DNS". Définissez un mot de passe de récupération des services Active Directory.

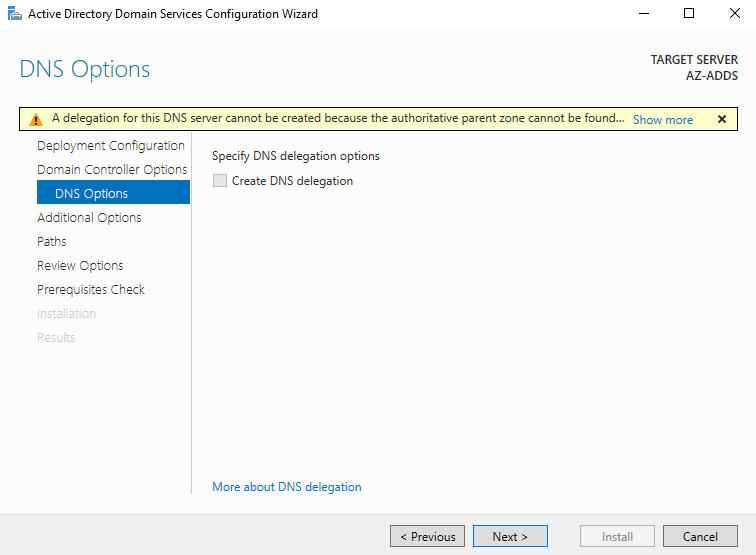

Poursuivez l'étape "DNS Options", où l'avertissement est tout à fait normal.

Choisissez un nom NetBIOS pour ce domaine, ce qui est un nom court en quelque sorte. Par exemple : IT-CONNECT.

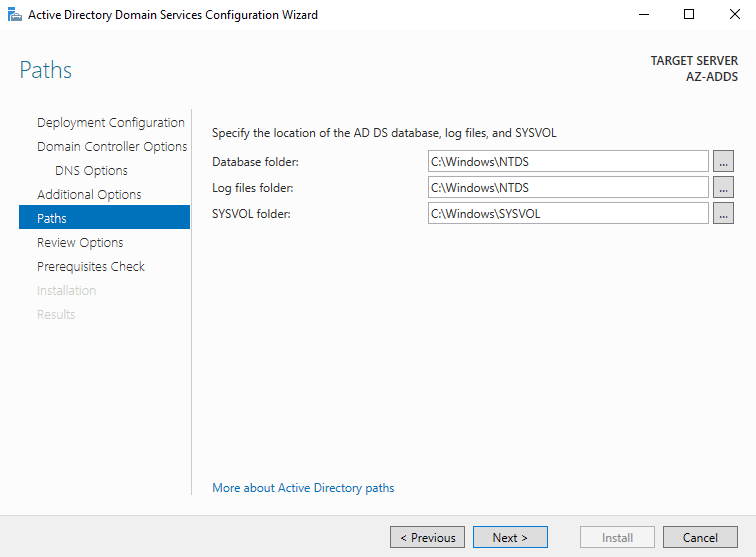

Passez l'étape "Paths" sans effectuer de modification, car nous conservons les paramètres par défaut pour la base Active Directory et le répertoire SYSVOL.

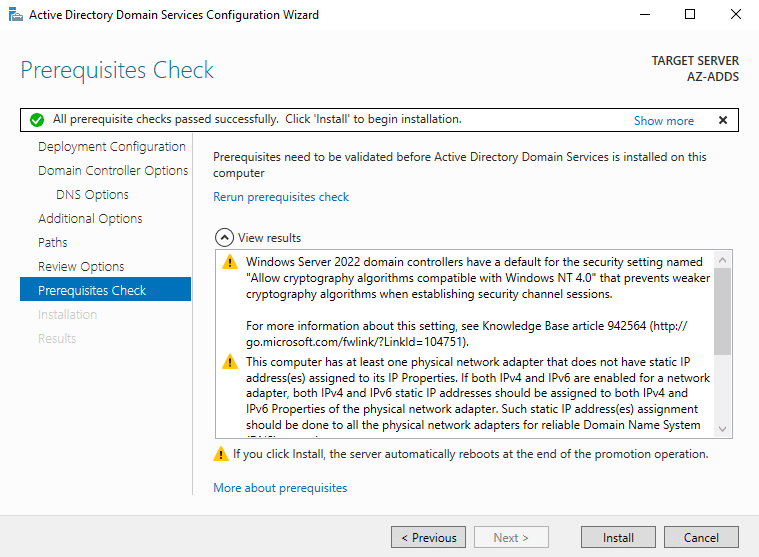

L'étape de vérification vérifie que tous les feux sont au vert pour permettre la création du domaine Active Directory et de la nouvelle forêt. Lisez les avertissements, et cliquez sur "Install" pour lancer l'installation.

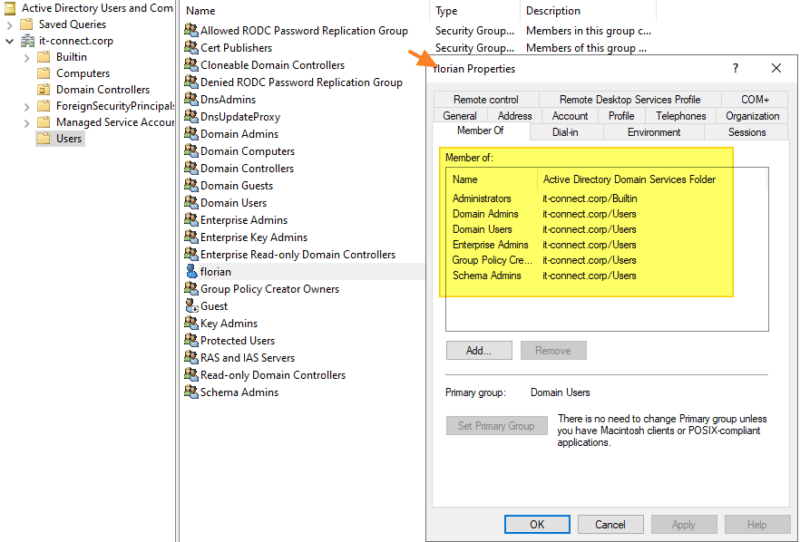

A la fin du processus, le serveur va redémarrer tout seul ! Il faudra s'authentifier sur votre serveur avec le compte créé initialement avec la VM Azure, sauf que désormais il s'agit du compte administrateur du domaine ! Ainsi, dans l'OU "Users", il n'y a pas de compte "Administrateur" ou "Administrator", mais un compte "florian" dans mon exemple comme j'ai choisis ce nom lors de la création. Voyez par vous-même :

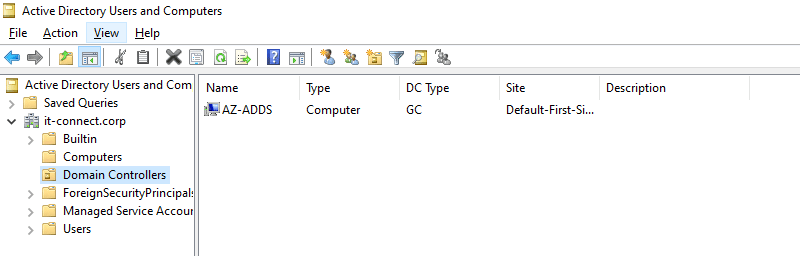

Dans l'OU "Domain Controllers", le contrôleur de domaine "AZ-ADDS" est visible et s'il s'agit du seul et uniquement DC de mon environnement.

V. Conclusion

Voilà, vous venez de déployer un contrôleur de domaine sur Azure avec un nouveau domaine Active Directory ! À quelques petits détails près... avec l'assistant ADDS, ce tutoriel s'applique aussi pour l'ajout d'un contrôleur de domaine à un domaine existant.

Si vous avez activé l'adresse IP publique afin d'effectuer cette configuration, pensez à désactiver cette fonction lorsque votre tunnel entre le Cloud et votre infrastructure locale sera mis en place. En attendant, vous pouvez configurer le firewall Azure pour autoriser uniquement votre adresse IP publique.

Par la suite, il conviendra de déployer un second contrôleur de domaine pour respecter la bonne pratique évoquée en début d'article. Vous devez également déclarer vos sites et vos sous-réseaux Active Directory pour rattacher chaque contrôleur de domaine sur le bon site.

Prochaine étape s’y connecter avec Azure Bastion ? 🙃

Ahah, peut-être 😉

Bonjour florian

Il est recommandé d’utiliser un second disque dur pour héberger la base de donnée de l’AD (ajout second disque et l’attacher et surtout : sans cache)

Le disque c: ne doit en aucun cas servir à installer des applications ou dans ce cas une BDD