Active Directory : un code d’exploitation a été publié pour la faille de sécurité CVE-2025-21293

Un code d'exploitation a été publié pour la faille de sécurité CVE-2025-21293 liée à l'Active Directory. Quels sont les risques ? Comment se protéger ? Faisons le point.

À l'occasion de son Patch Tuesday de janvier 2025, Microsoft a corrigé plus de 150 failles de sécurité, dont la CVE-2025-21293, une faille de sécurité liée à l'Active Directory (AD DS). Considérée comme importante, cette vulnérabilité permet une élévation de privilèges, comme l'explique Microsoft sur son site : "Un attaquant qui parviendrait à exploiter cette vulnérabilité pourrait obtenir des privilèges SYSTÈME."

Une faille liée aux droits excessifs du groupe "Opérateurs de configuration réseau"

Sebastian Sadeq Birke de chez ReTest Security ApS est à l'origine de la découverte de cette vulnérabilité présente dans l'Active Directory. La faiblesse se situe au niveau du groupe de sécurité nommé "Opérateurs de configuration réseau" (Network Configuration Operators), disponible par défaut sur tous les annuaires AD.

Ce groupe, censé permettre la gestion des interfaces réseau sans accorder de privilèges d'administration complets, disposait en réalité de droits trop étendus. Ces permissions offraient la possibilité de créer des sous-clés à des emplacements sensibles du Registre Windows.

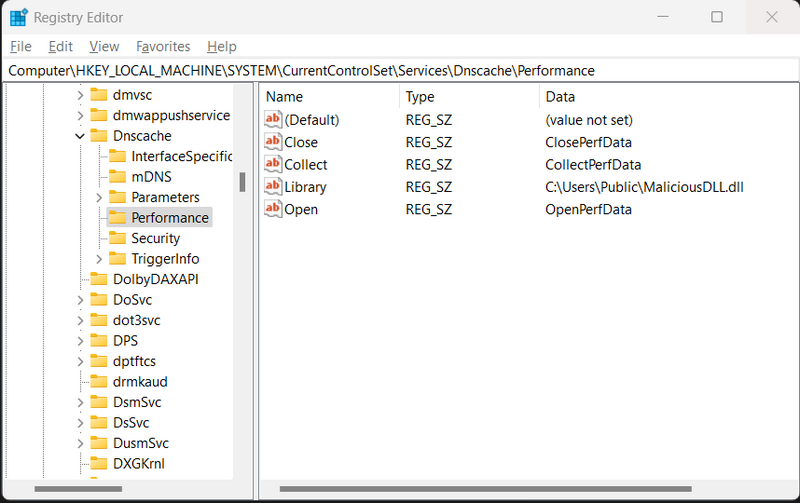

"J'ai analysé la liste de contrôle d'accès à la base de données du registre et j'ai trouvé une anomalie dans les droits de la liste de contrôle d'accès des groupes d'utilisateurs, car le groupe détenait l'attribut "CreateSubKey" sur deux clés du registre liées à des services sensibles : DnsCache et NetBT.", peut-on lire dans le rapport de Sebastian Sadeq Birke.

Une exploitation de la vulnérabilité via PerfMon ou WMI

L'exploitation de cette vulnérabilité passe par l'utilisation de l'Analyseur de Performances de Windows (PerfMon.exe) ou de WMI. L'idée étant de profiter des permissions du groupe "Opérateurs de configuration réseau" pour créer des valeurs dans le Registre (sous DnsCache, par exemple), dans le but d'enregistrer une DLL malveillante. Elle sera ensuite lue par l'Analyseur de Performances de Windows et pourra mener à une élévation de privilèges associée à une exécution de code en tant que SYSTEM.

Vous pouvez lire le rapport complet sur le blog de Sebastian Sadeq Birke, où il y a également un code PoC.

Vous l'aurez compris en lisant les premières lignes de cet article, pour se protéger, il convient d'installer la mise à jour de sécurité du 14 janvier 2025. Par ailleurs, un utilisateur doit être membre du groupe AD disposant de permissions inadaptées pour exploiter cette vulnérabilité. Enfin, à ce jour, cette vulnérabilité n'est pas exploitée dans la nature.