Accès SSH sur un équipement Cisco

Sommaire

I. Présentation

L’accès à distance via Telnet sur un équipement Cisco c’est bien mais ce n’est pas sécurisé. Il est préférable d’utiliser le protocole SSH qui chiffre les informations afin d’apporter une couche de sécurité à la connexion à distance.

De ce fait, c’est intéressant de savoir mettre en place un accès SSH sur un switch Cisco ou sur un routeur Cisco, plutôt qu’un accès Telnet. Toutefois, il faut que votre version d’IOS soit suffisamment récente pour contenir une couche cryptographique permettant d’utiliser le SSH.

II. L’équipement est-il compatible ?

Vérifiez si votre version d’IOS est compatible avec la fonctionnalité SSH grâce à la commande suivante :

show version

Dans le résultat obtenu de la commande, la mention « k9 » doit être présente dans la version de l’IOS. Par exemple :

Cisco IOS Software, C2960 Software (C2960-LANBASEK9-M), Version 12.2(55)SE, RELEASE SOFTWARE (fc2)

III. Définir le nom de d’hôte et de domaine

L’équipement doit impérativement disposer d’un nom d’hôte et d’un nom de domaine. Pour cela, connectez-vous en mode privilégié (enable) et saisissez le jeu de commandes suivant :

# configure terminal (config)# hostname sw1 (config)# ip domain-name neoflow.fr

Dans l’exemple ci-dessus, le nom d’hôte est « sw1 » et le domaine « neoflow.fr ».

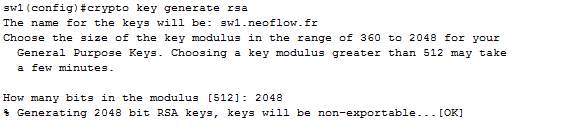

IV. Générer les clés RSA

Une paire de clés RSA doit être générées afin de pouvoir sécuriser l’accès distant. En mode configuration, saisissez cette commande :

(config)# crypto key generate rsa

Indiquez "2048" pour générer une paire de clé sur 2048 bits au lieu de 512 bits par défaut afin d'augmenter le niveau de sécurité de la clé et sa fiabilité.

V. Activer le protocole SSH

Pour finir, on active le protocole SSH dans sa version 2, qui est la version la plus sécurisée à ce jour. Notamment grâce à l'utilisation de clés RSA à la place de DSA.

On en profite également pour désactiver le Telnet sur les consoles virtuelles au profit du SSH en indiquant que les connexions en entrées peuvent être uniquement effectuées en SSH. Enfin, pour se connecter on utilisera une authentification locale avec le nom d'utilisateur "neoflow" avec le mot de passe "123456".

(config)# ip ssh version 2 (config)# line vty 0 4 (config-line)# transport input ssh (config-line)# login local (config)# username neoflow password 123456

Il ne vous reste plus qu'à vous connecter de façon sécurisée à votre équipement Cisco, finit le Telnet et les mots de passe qui transitent en clair sur le réseau.

VI. A vos claviers !

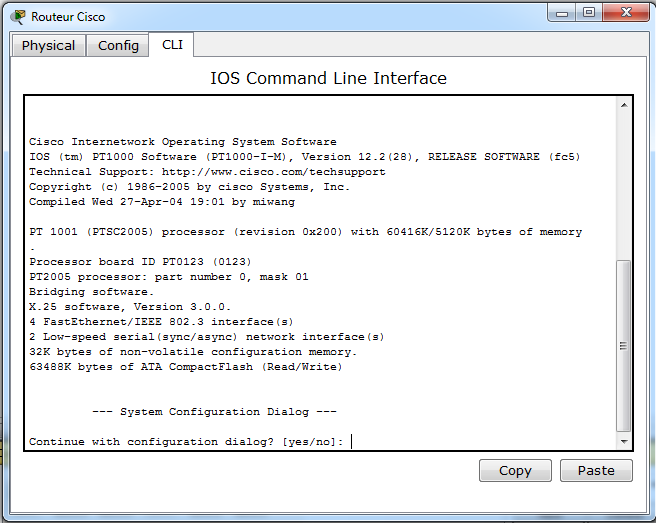

Si vous souhaitez vous exercer sous Cisco Packet Tracer 6, téléchargez le fichier PKA ci-dessous qui consiste à la mise en place d'un accès SSH sur un routeur Cisco.

je suis content des information contenues sur ce site et j’aimerais en bénéficier d’avantage en m’envoyant des nouveauté en matière de technologie a mon adresse mail.

Merci, c’est tres interessant

merci beaucoup puis-je avoir d’autres tutos sur la securité

merci pour ce beau boulot qui va me permettre d’avoir mon bts.

Pierre Alexis CH.

bonjour,très bon tuto!je voudrais tout simplement ajouter cette commande(ssh -l username @ip de l’équipement) pour accéder l’équipement via SSH.

Pas mal !

Felicitation pour une presentation succinte, claire et nette.

Merci beaucoup !

Alexis GREOMBY

#vlan 20 (ou ce que vous voulvoul)

#exit

#interface vlan 20

line#ip address « ip » « mask »

line # exit

ça peut servir 🙂

C’est génial merci beaucoup

J’utilise Packet tracer 8.2.0 j’arrive pas à accéder au command prompt du PC. J’ai reçu *Interface locked*

Petit soucis avec le username non ? impossible de le validé et impossible d’accéder au prompt du pc !

Oui même souci pour ce qui me concerne.